أنت تستخدم أحد المتصفحات القديمة. قد لا يتم عرض هذا الموقع أو المواقع الأخرى بشكل صحيح.

يجب عليك ترقية متصفحك أو استخدام أحد المتصفحات البديلة.

يجب عليك ترقية متصفحك أو استخدام أحد المتصفحات البديلة.

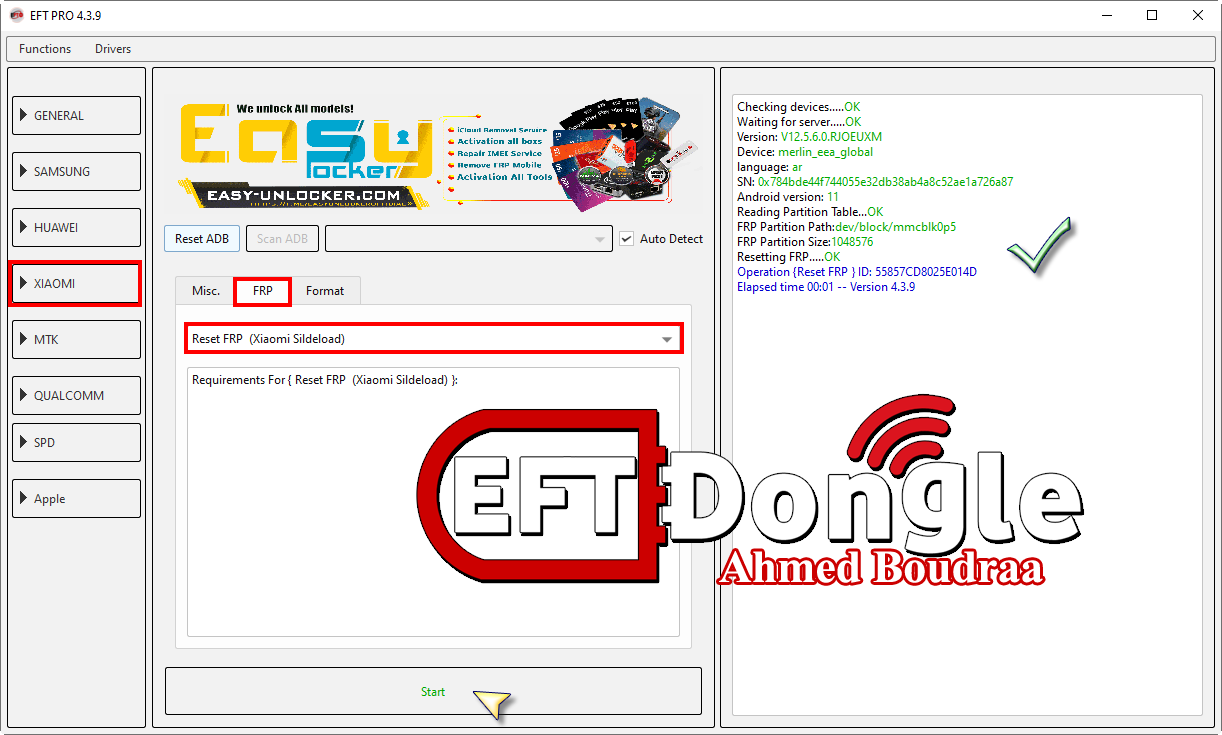

تجارب الاعضاء الناجحة فى تصليح و تفليش و فك شفرات الاجهزة على EFT Dongle

- بادئ الموضوع DZ-Developer

- تاريخ البدء

رد: تجارب الاعضاء الناجحة فى تصليح و تفليش و فك شفرات الاجهزة على EFT Dongle

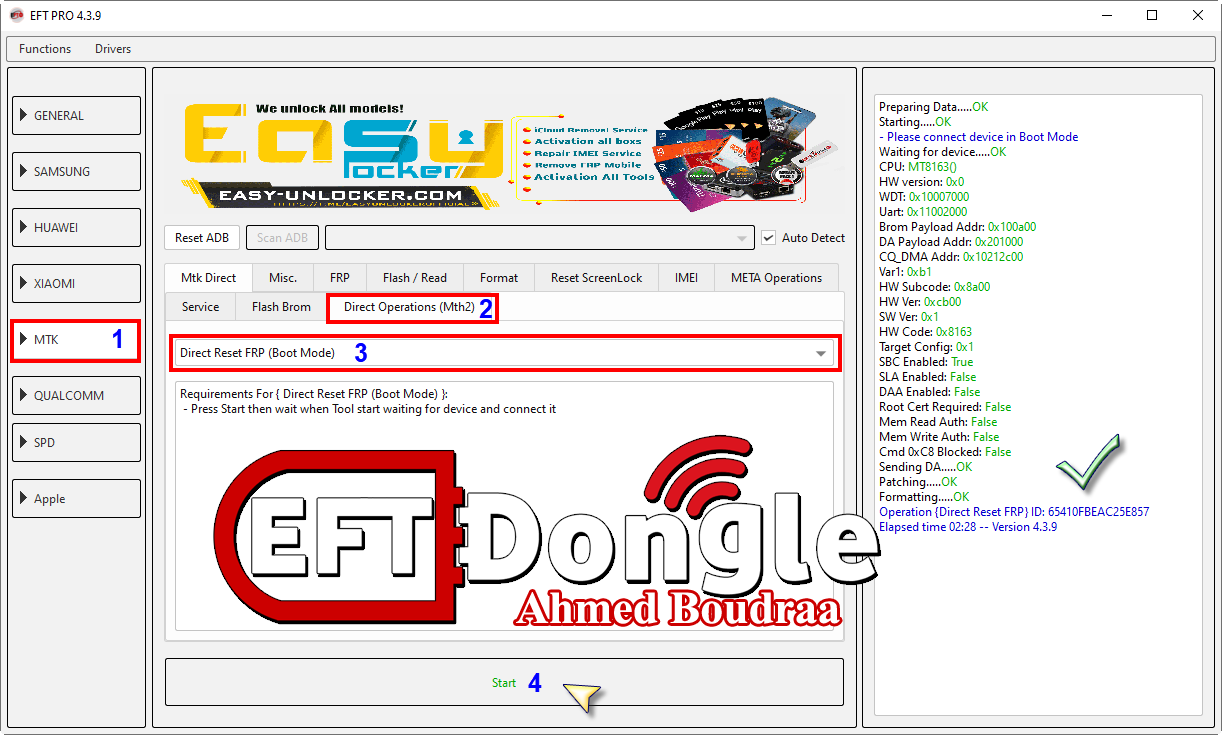

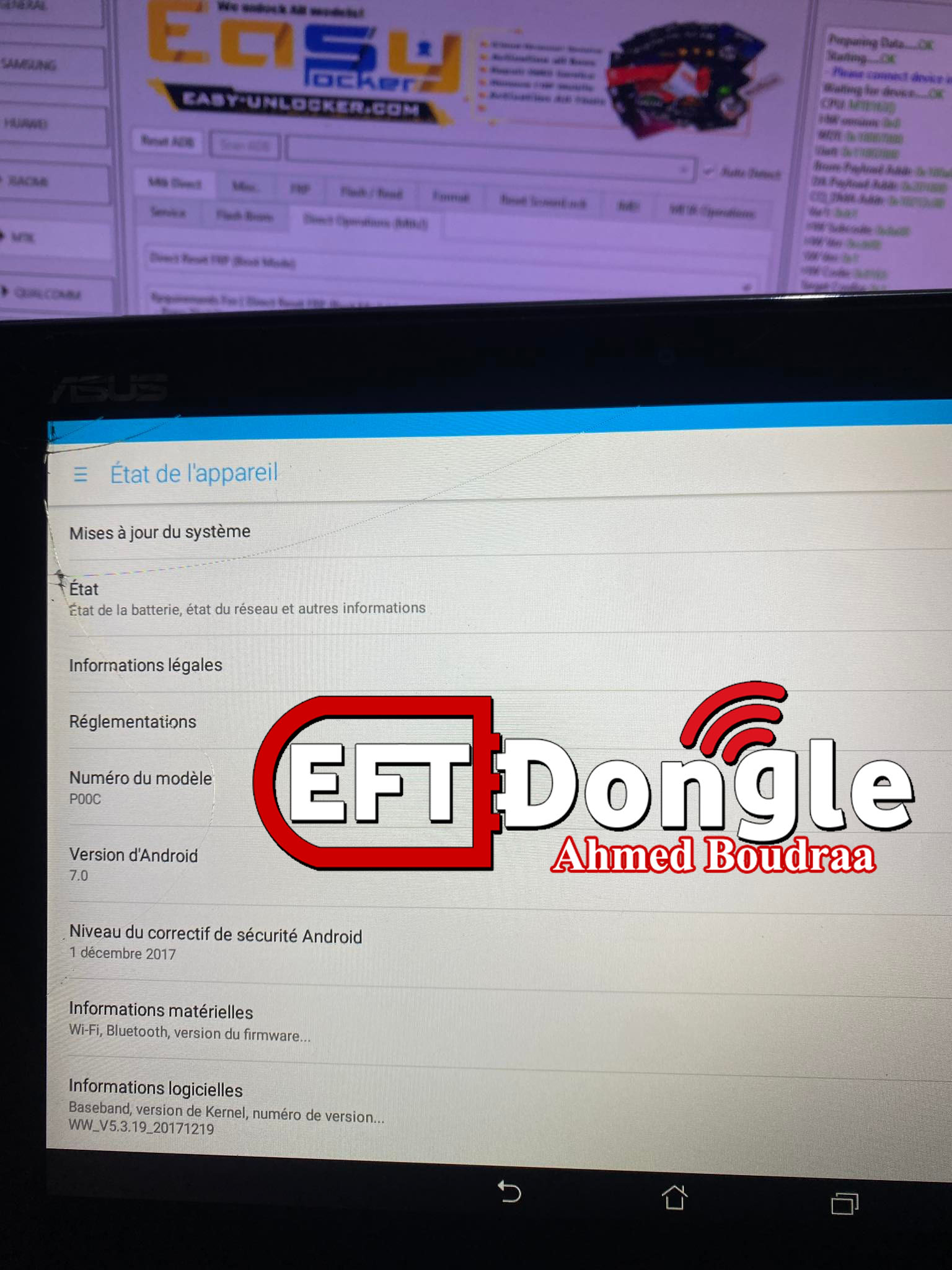

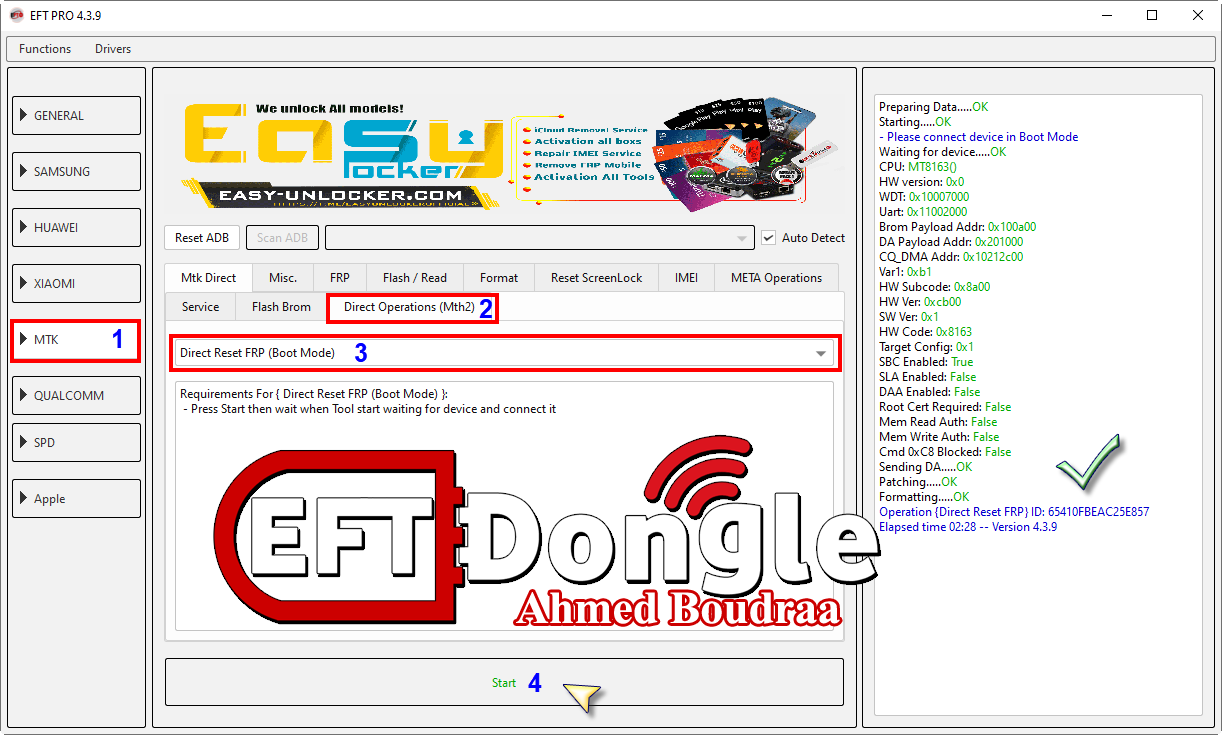

ASUS ZenPad 10 (P00C)

Direct Reset FRP

EFT_PRO

ASUS ZenPad 10 (P00C)

Direct Reset FRP

EFT_PRO

كود:

[B][FONT=Arial Black]Preparing Data.....OK

Starting.....OK

- Please connect device in Boot Mode

Waiting for device.....OK

CPU: MT8163()

HW version: 0x0

WDT: 0x10007000

Uart: 0x11002000

Brom Payload Addr: 0x100a00

DA Payload Addr: 0x201000

CQ_DMA Addr: 0x10212c00

Var1: 0xb1

HW Subcode: 0x8a00

HW Ver: 0xcb00

SW Ver: 0x1

HW Code: 0x8163

Target Config: 0x1

SBC Enabled: True

SLA Enabled: False

DAA Enabled: False

Root Cert Required: False

Mem Read Auth: False

Mem Write Auth: False

Cmd 0xC8 Blocked: False

Sending DA.....OK

Patching.....OK

Formatting.....OK

Operation {Direct Reset FRP} ID: 65410FBEAC25E857

Elapsed time 02:28 -- Version 4.3.9

[/FONT][/B]

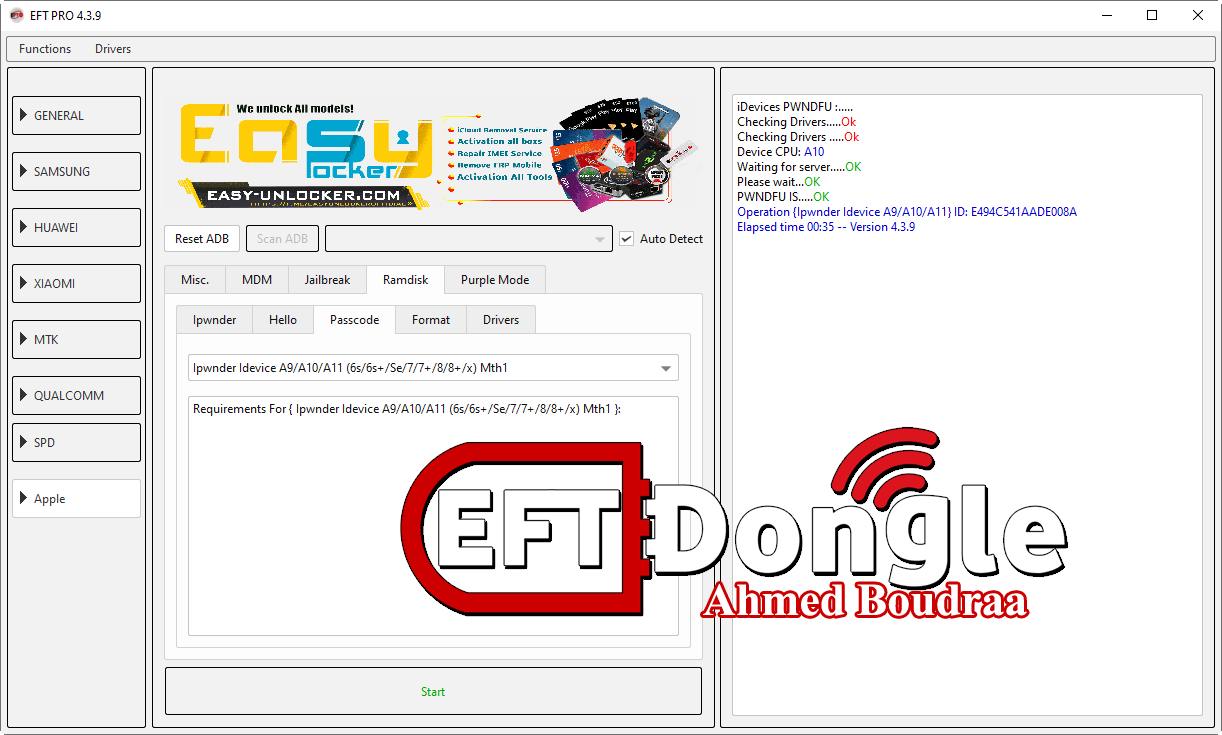

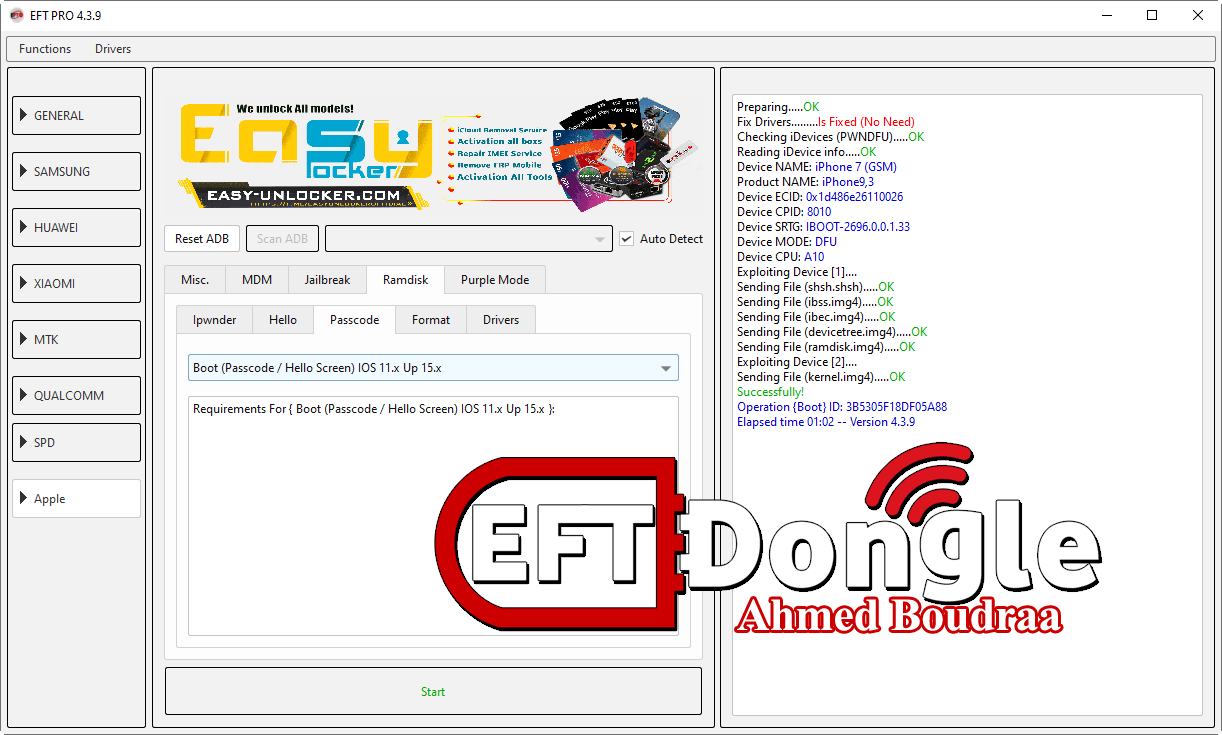

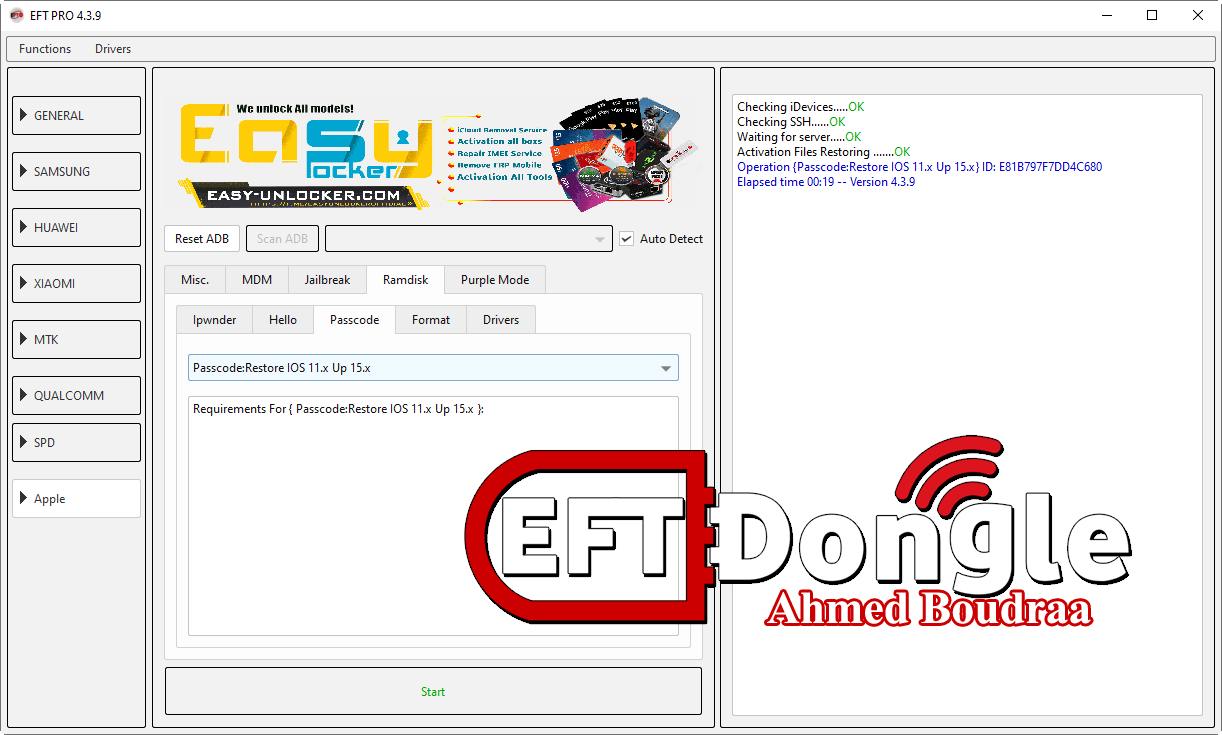

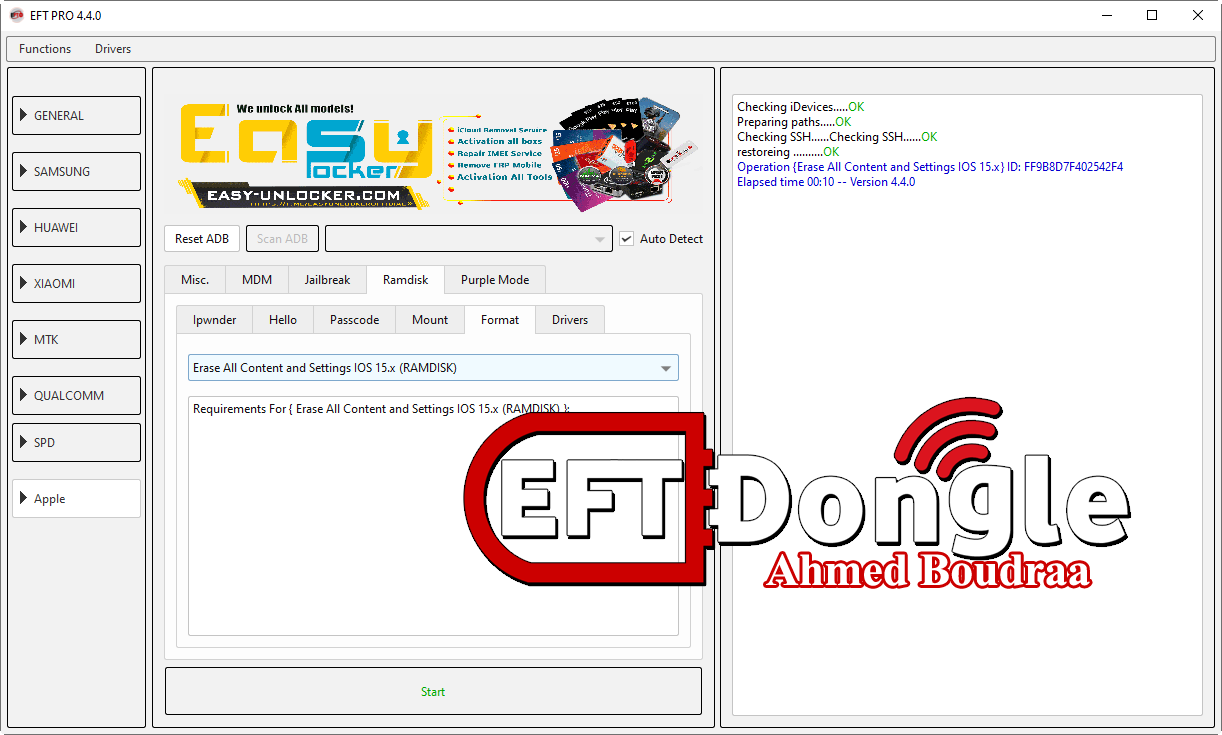

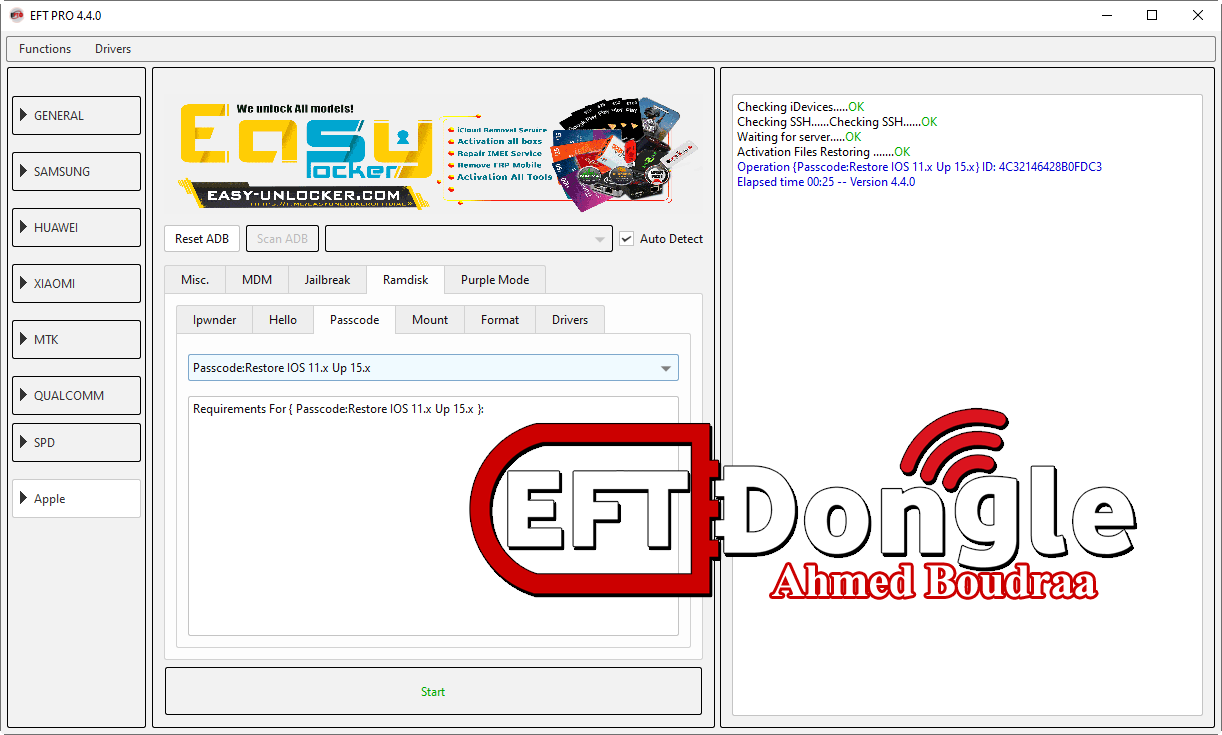

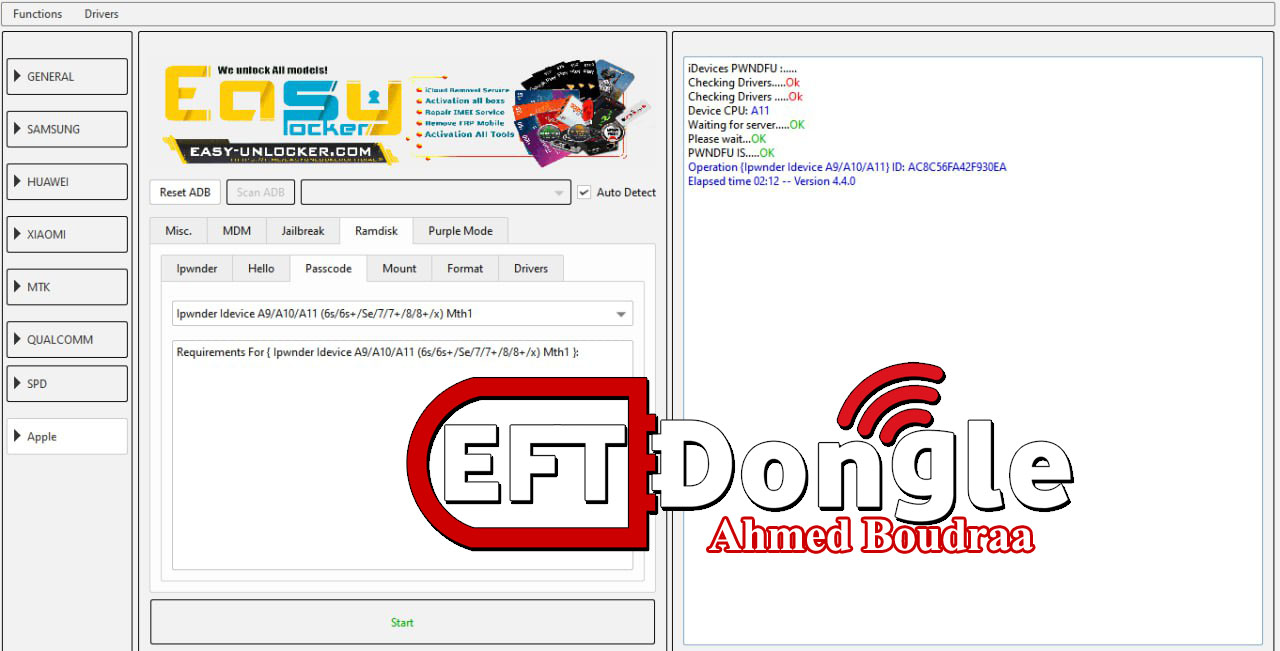

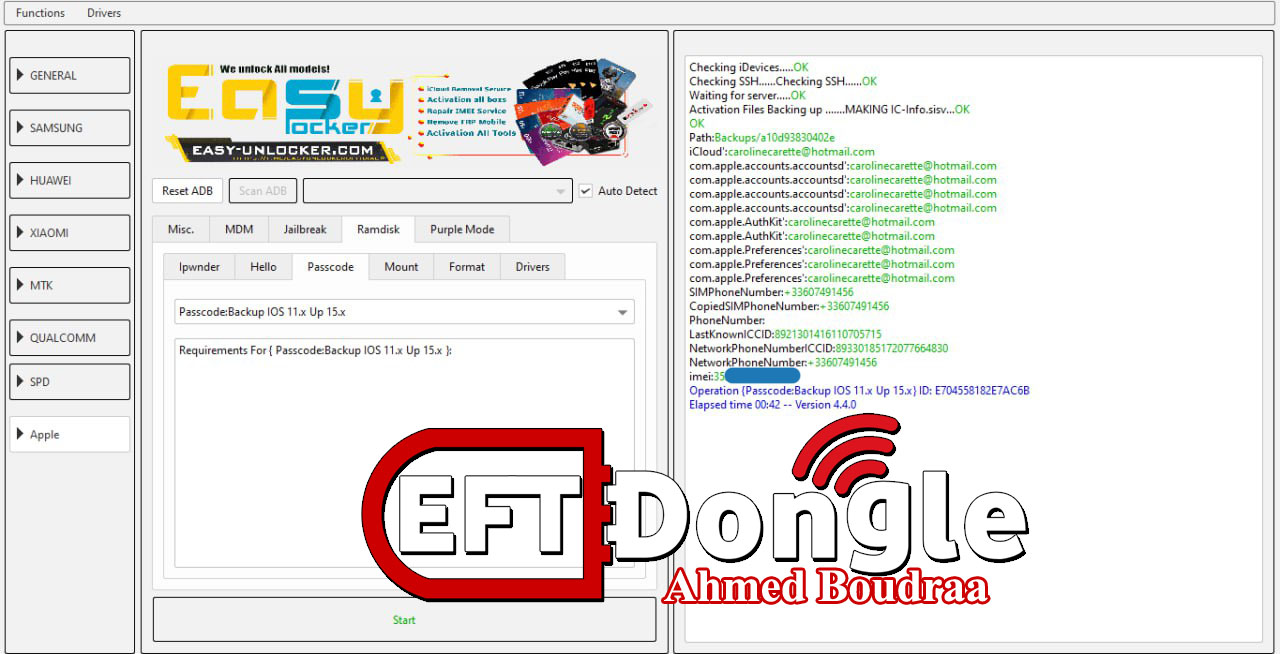

رد: تجارب الاعضاء الناجحة فى تصليح و تفليش و فك شفرات الاجهزة على EFT Dongle

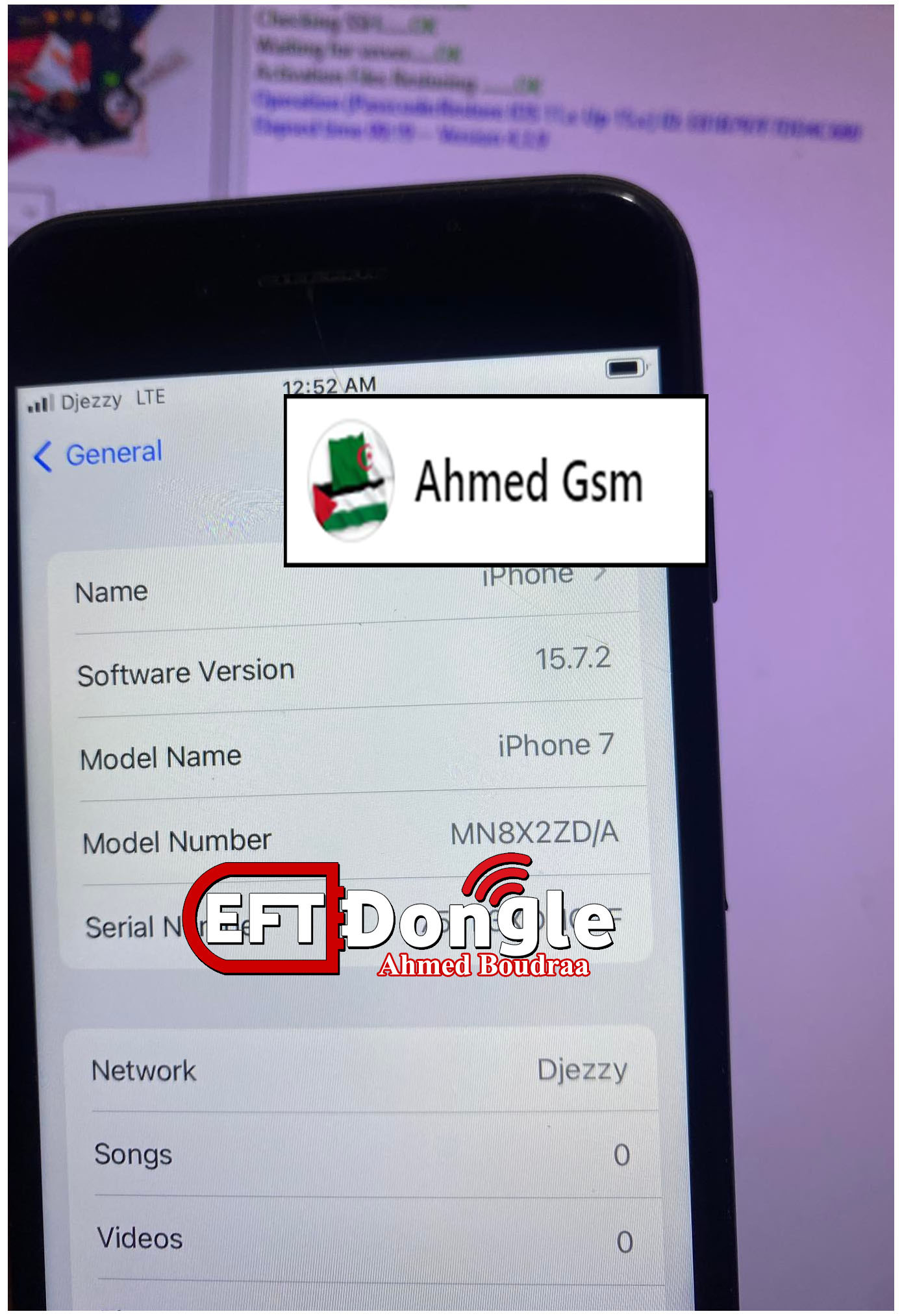

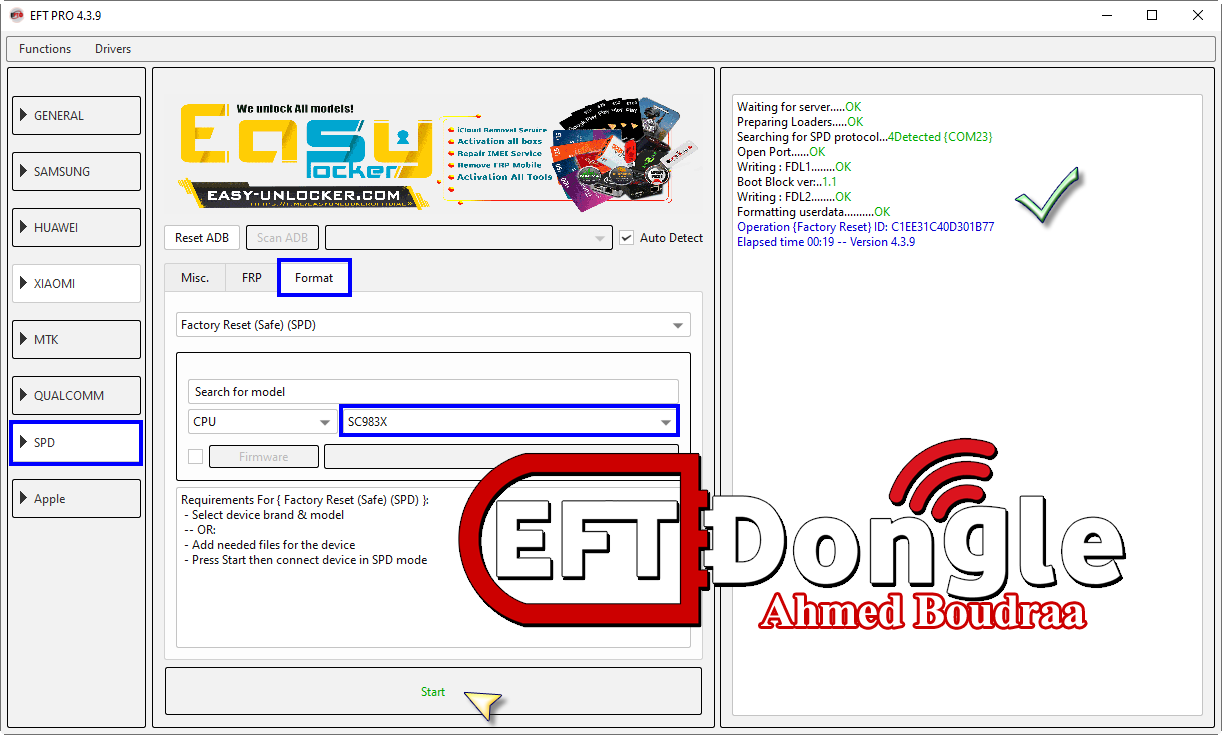

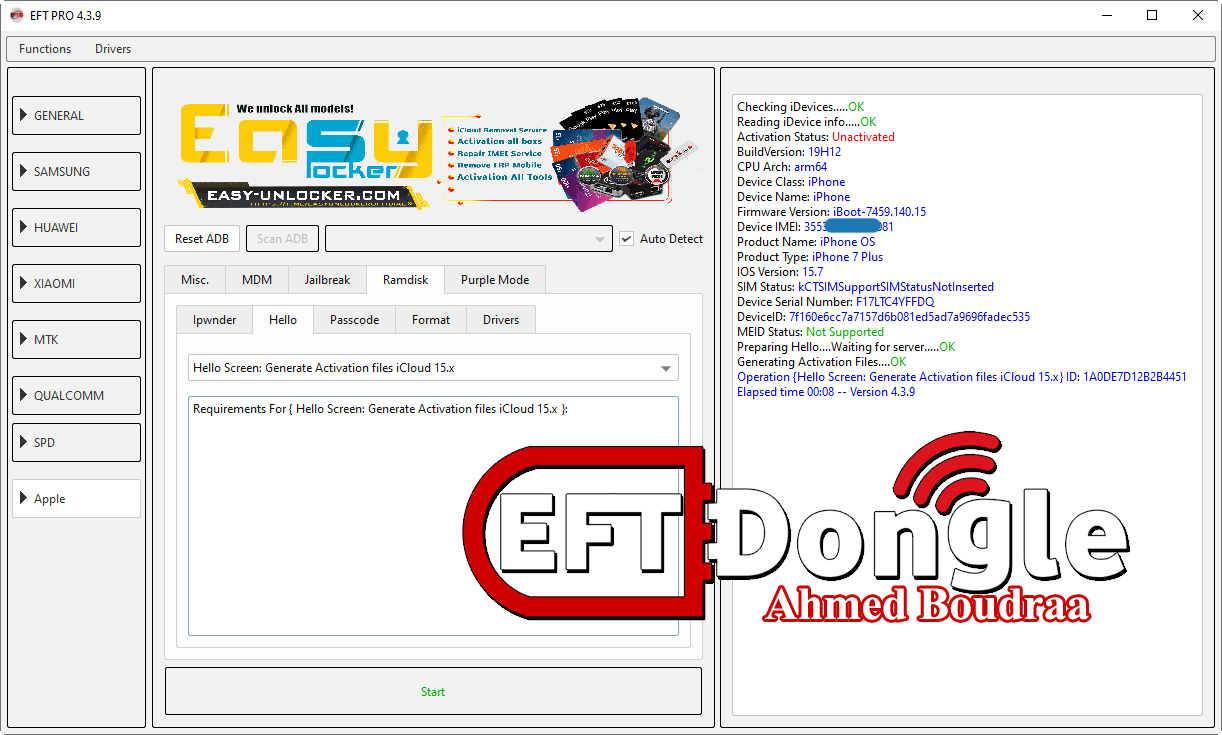

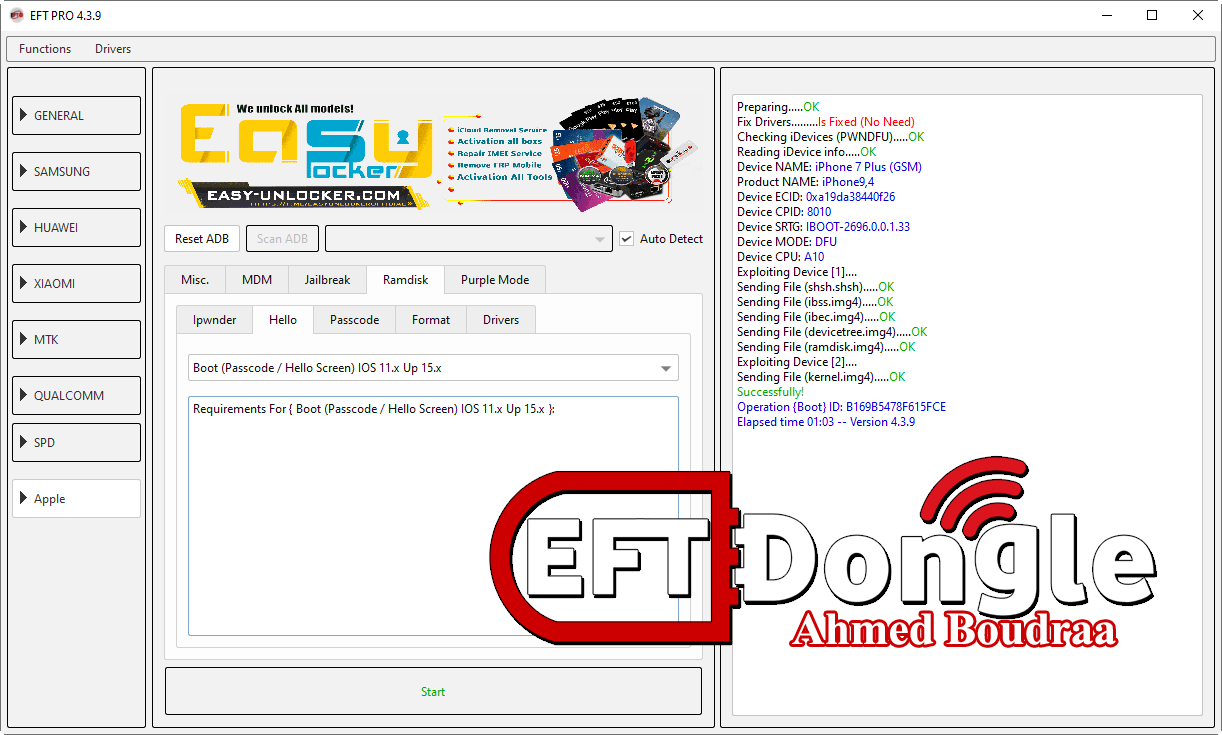

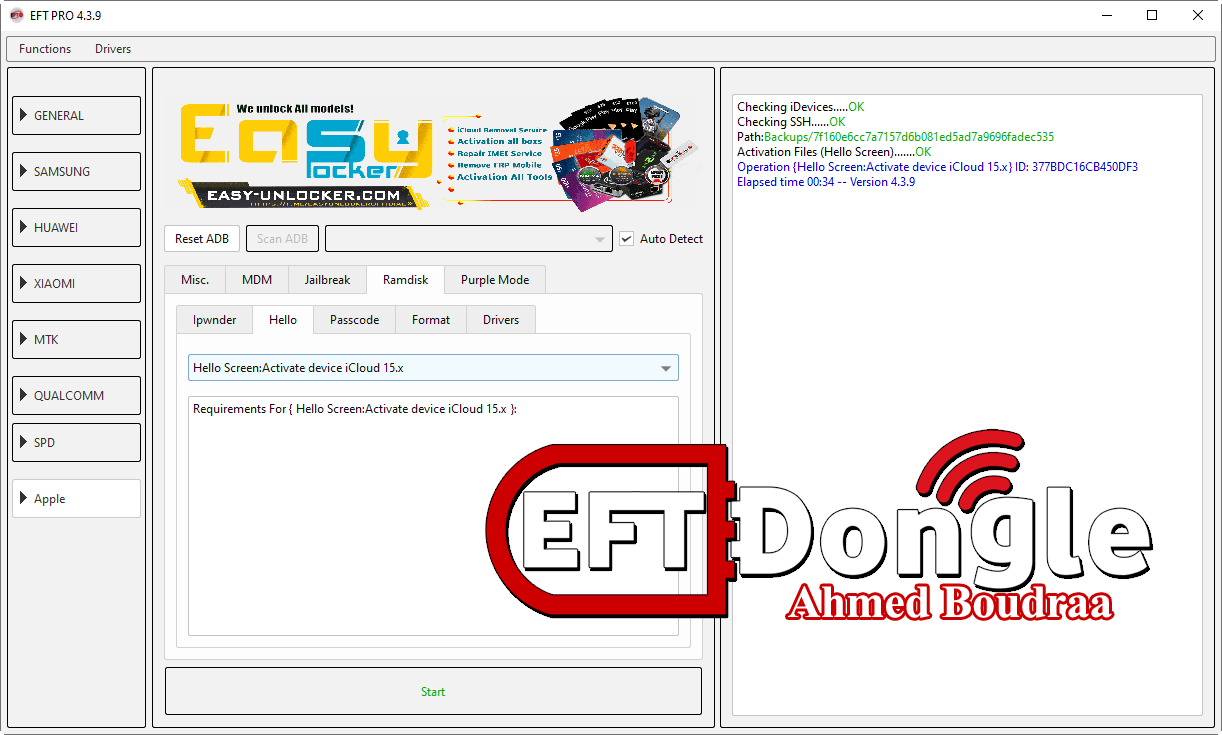

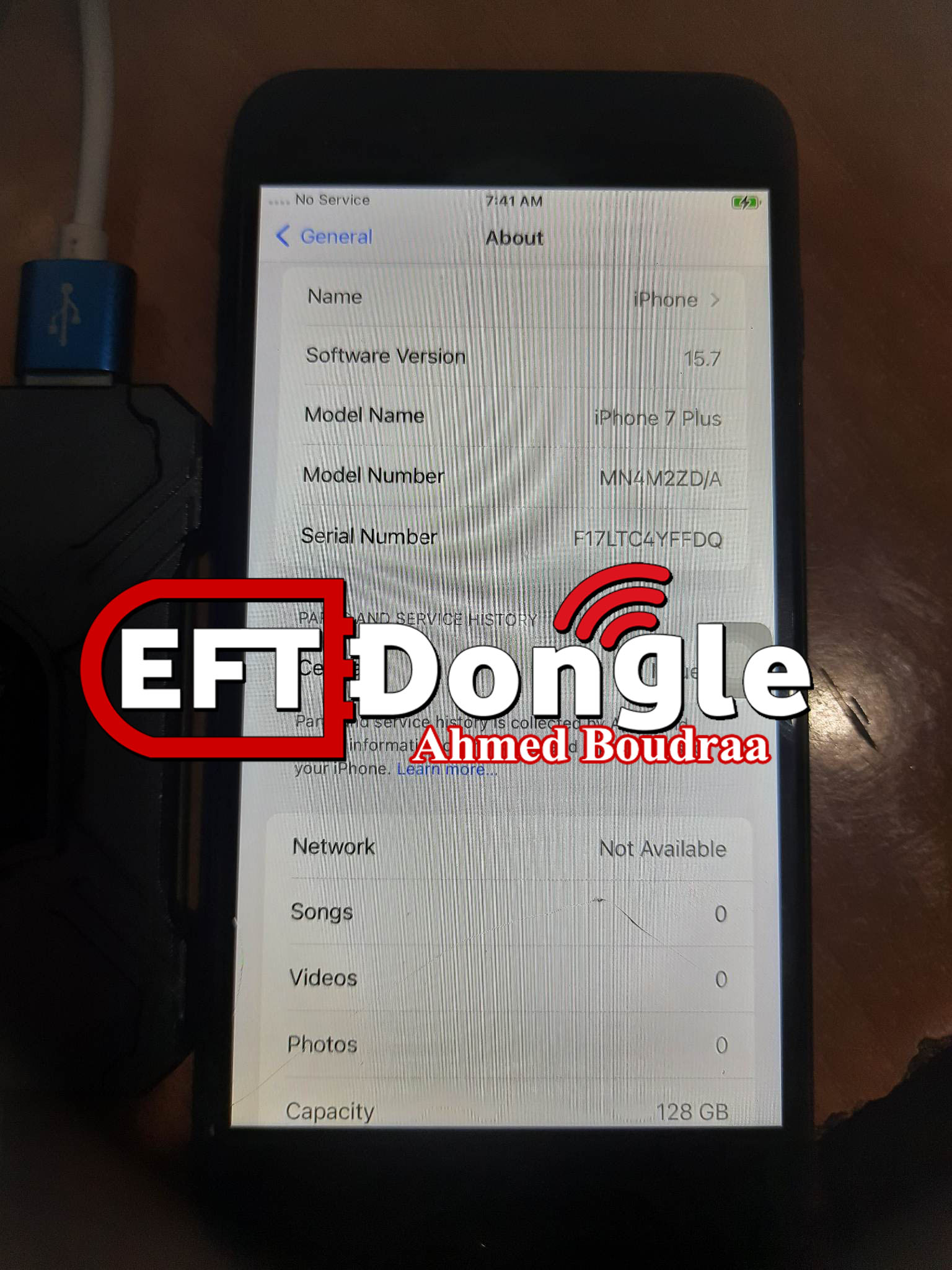

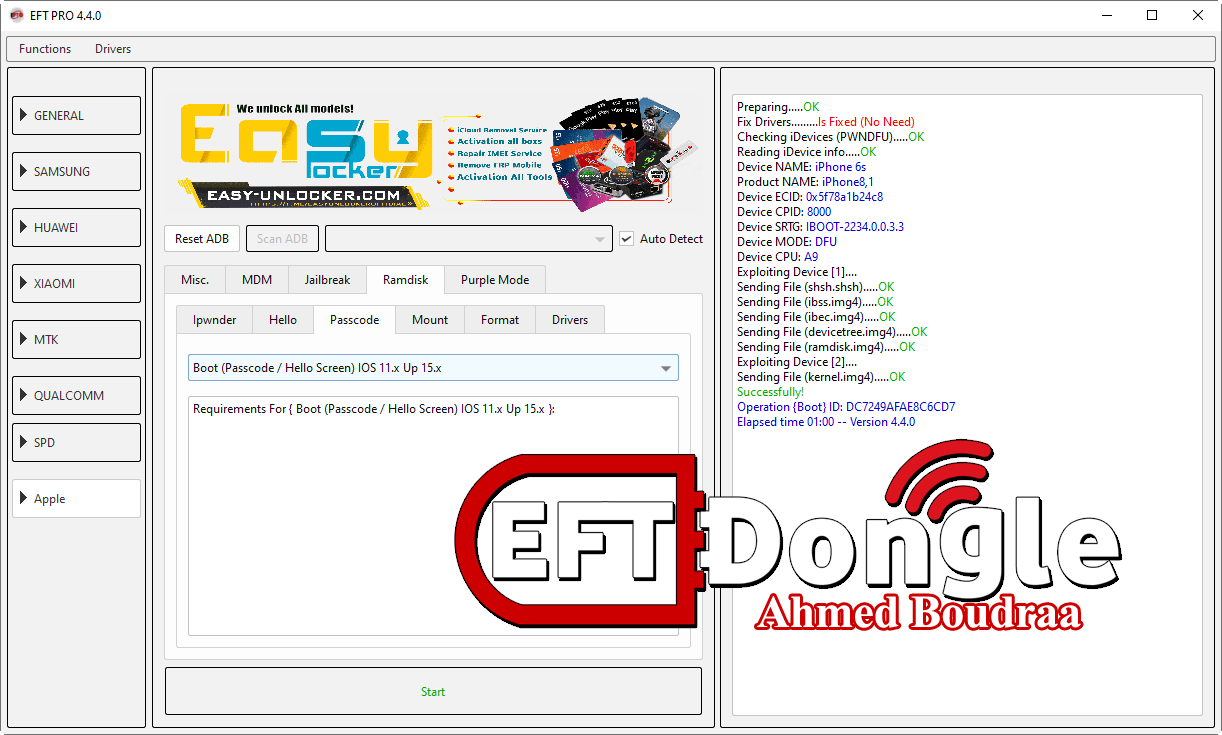

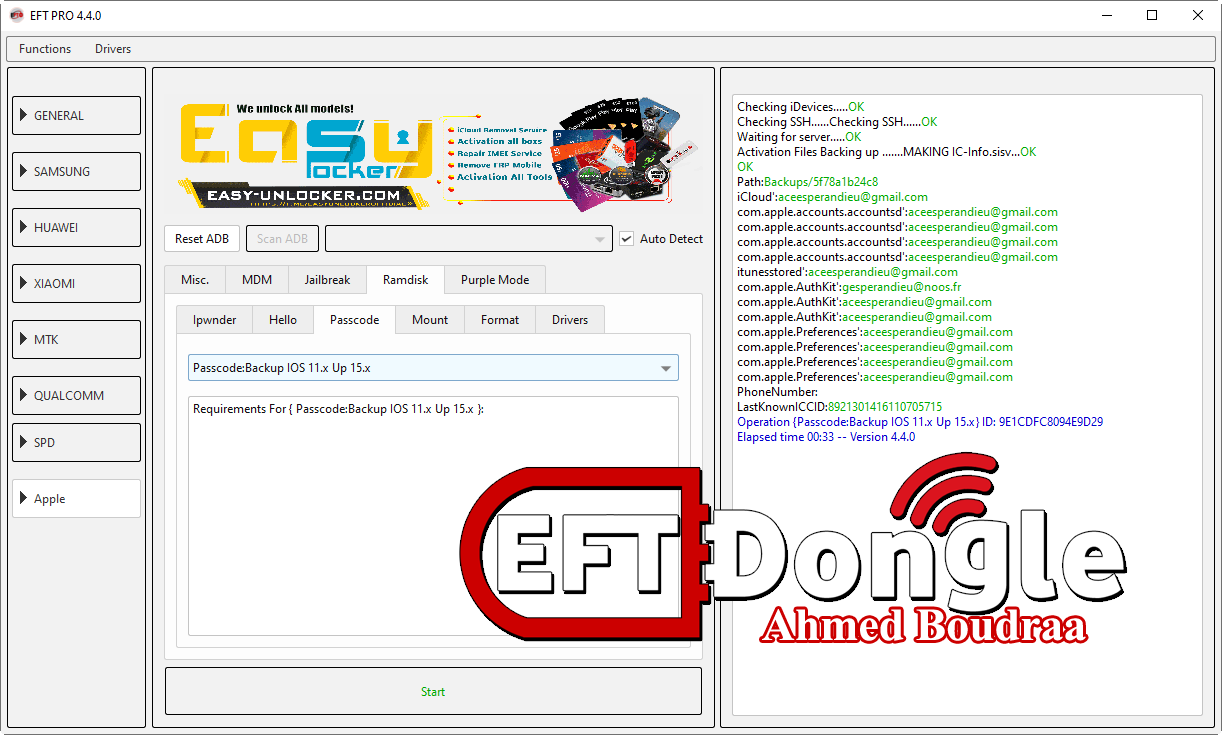

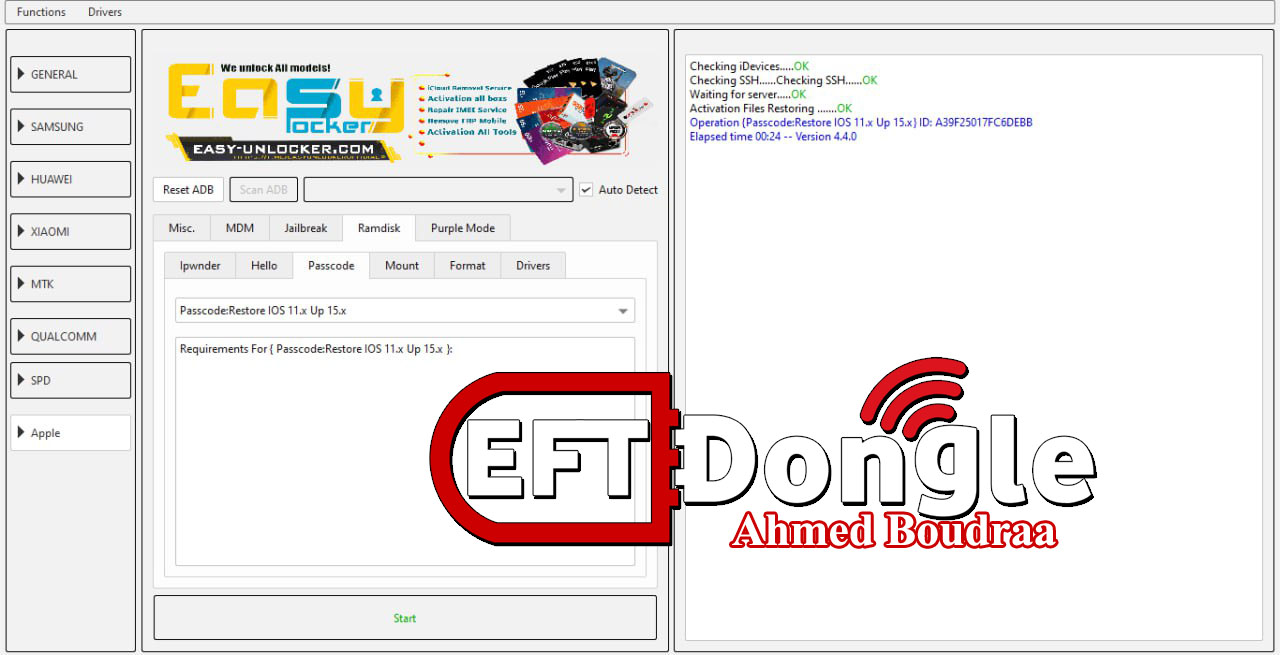

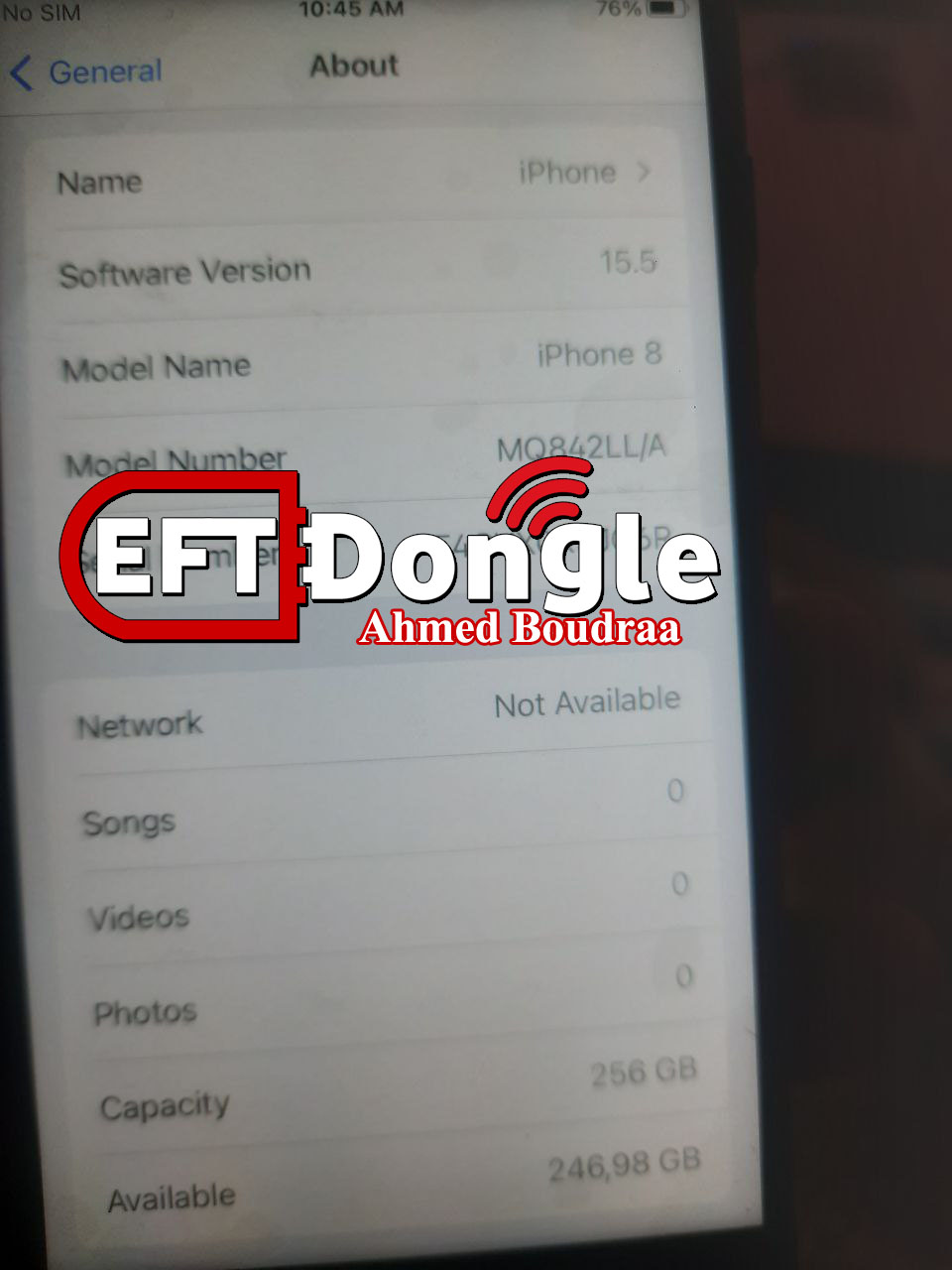

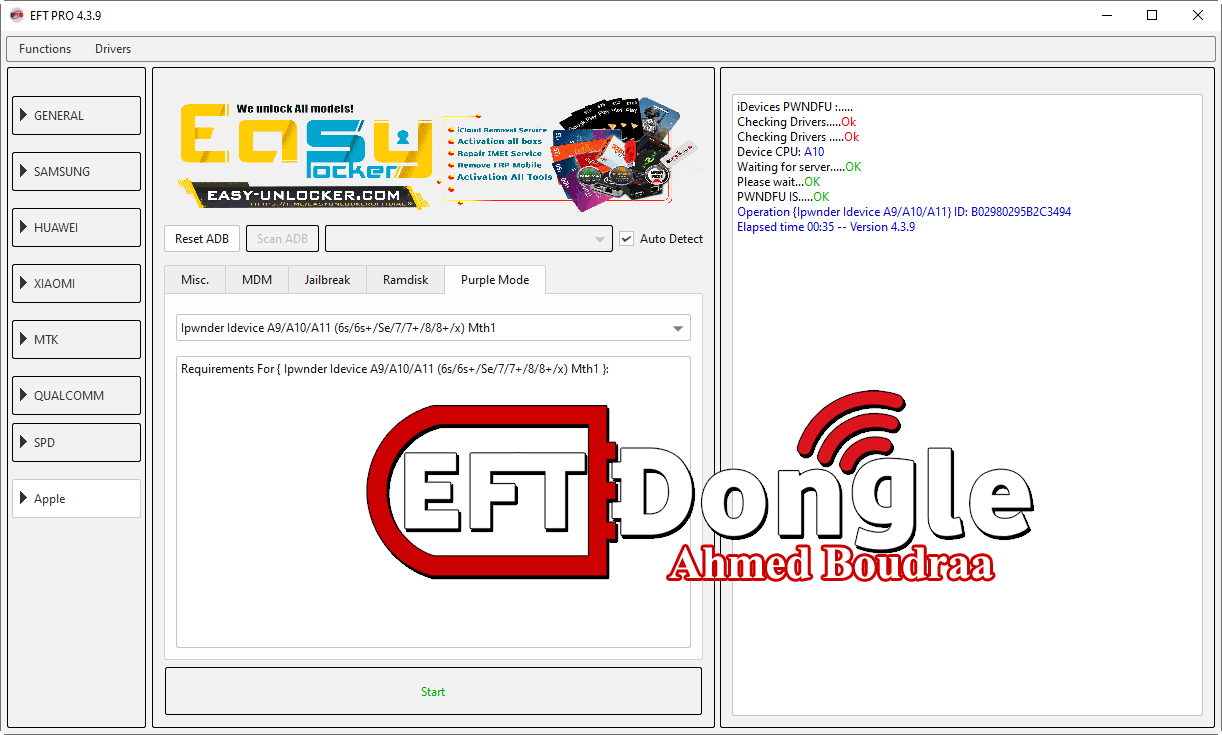

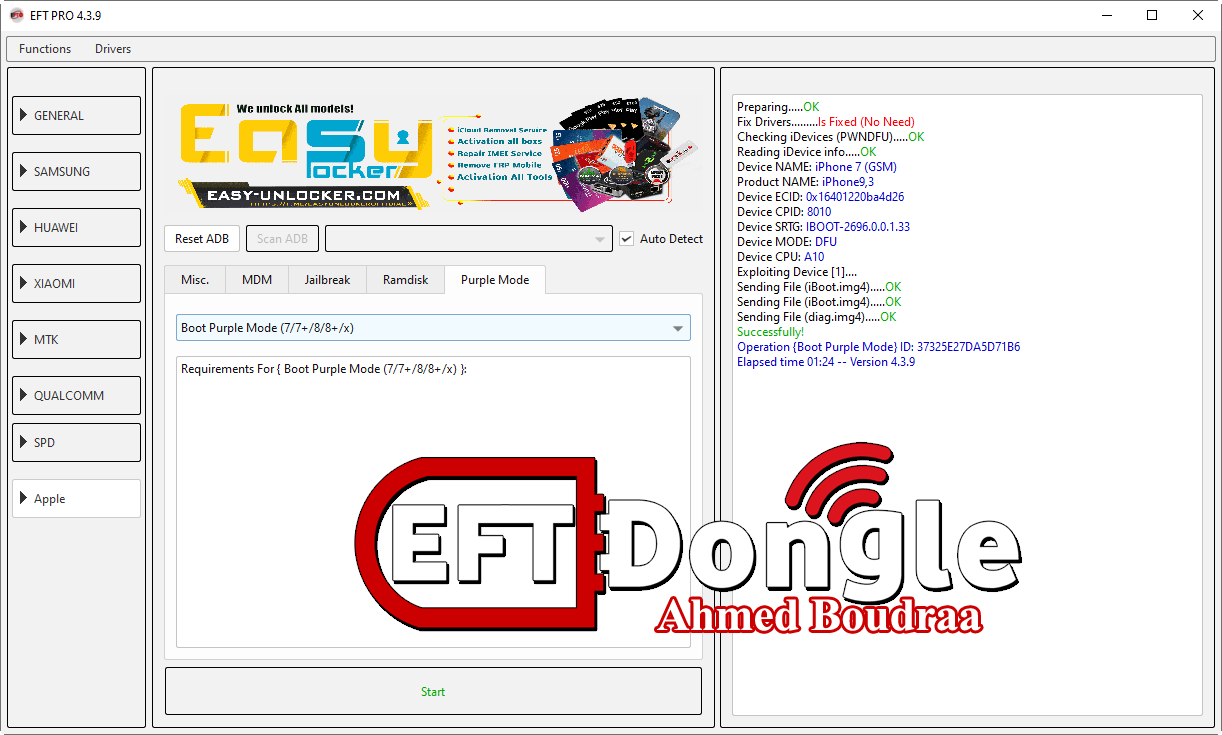

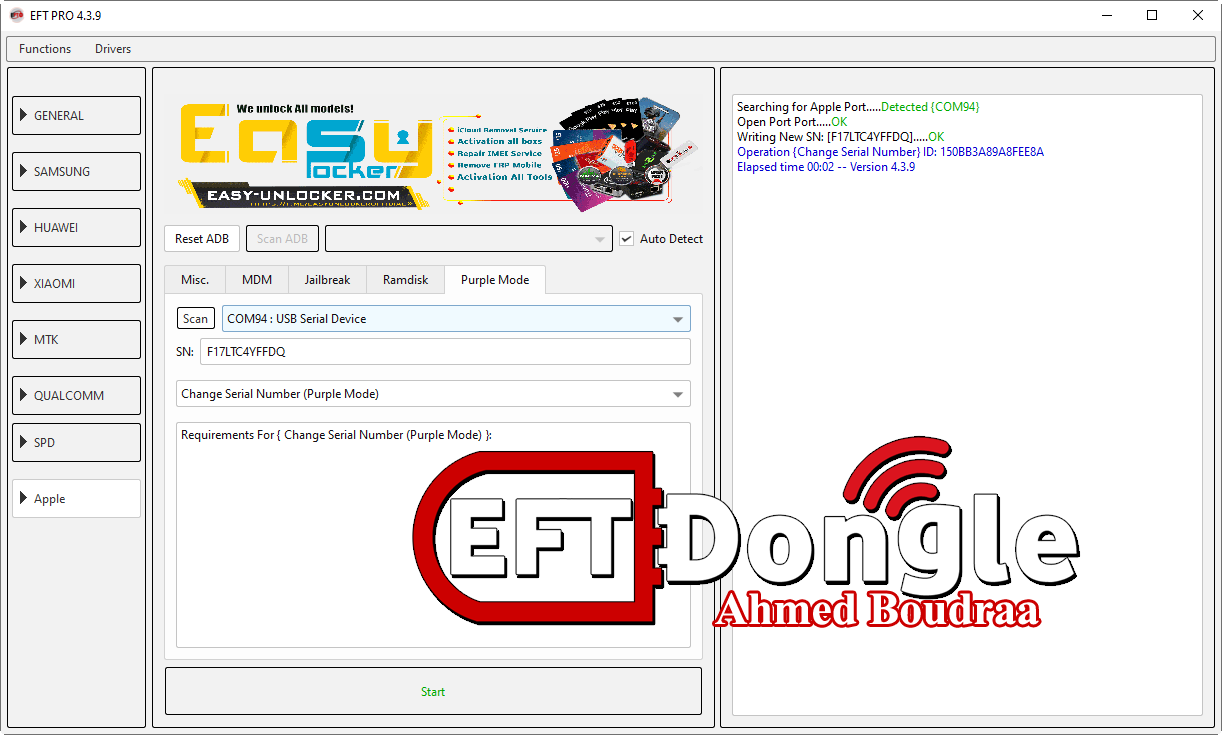

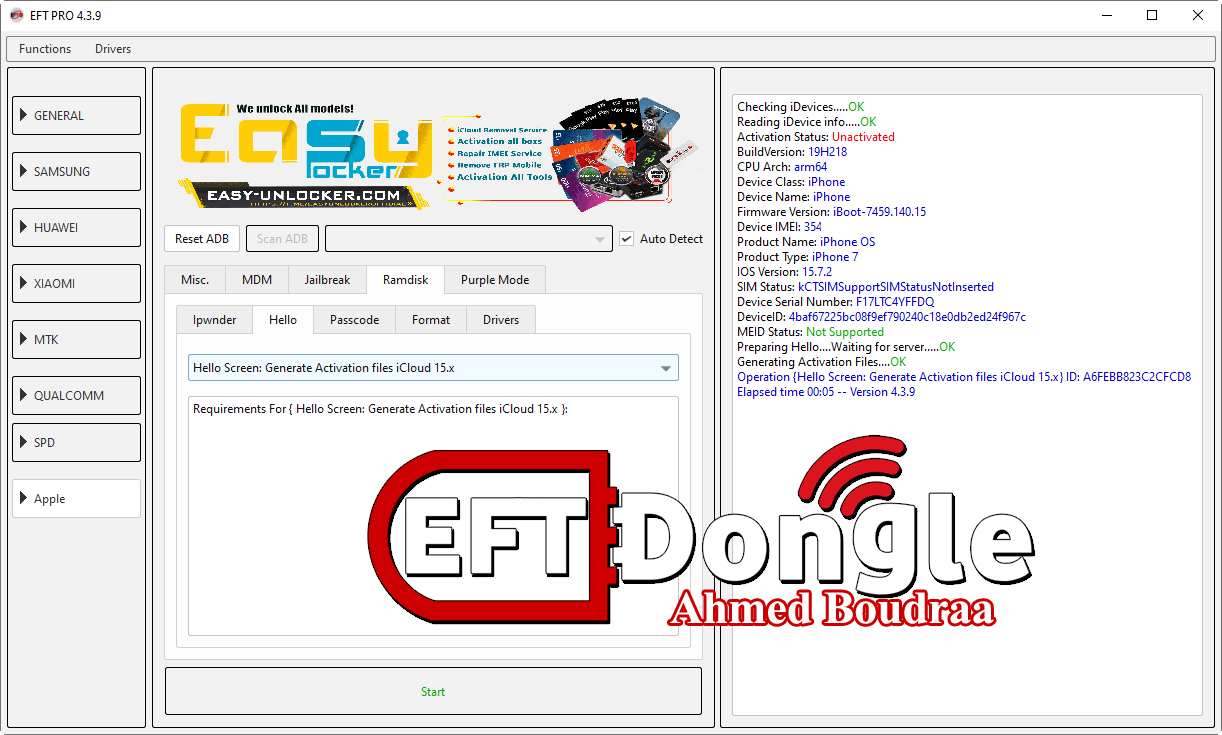

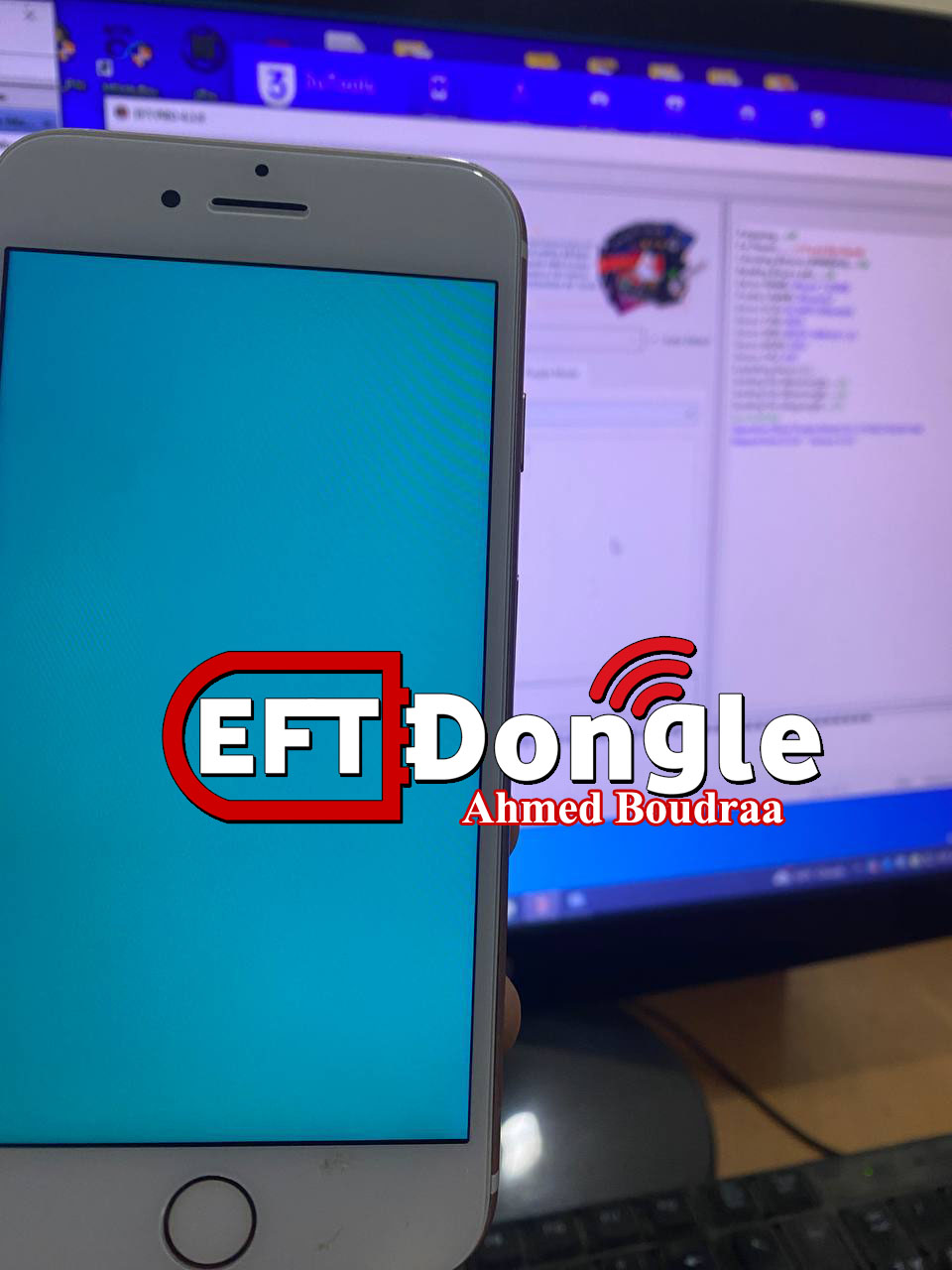

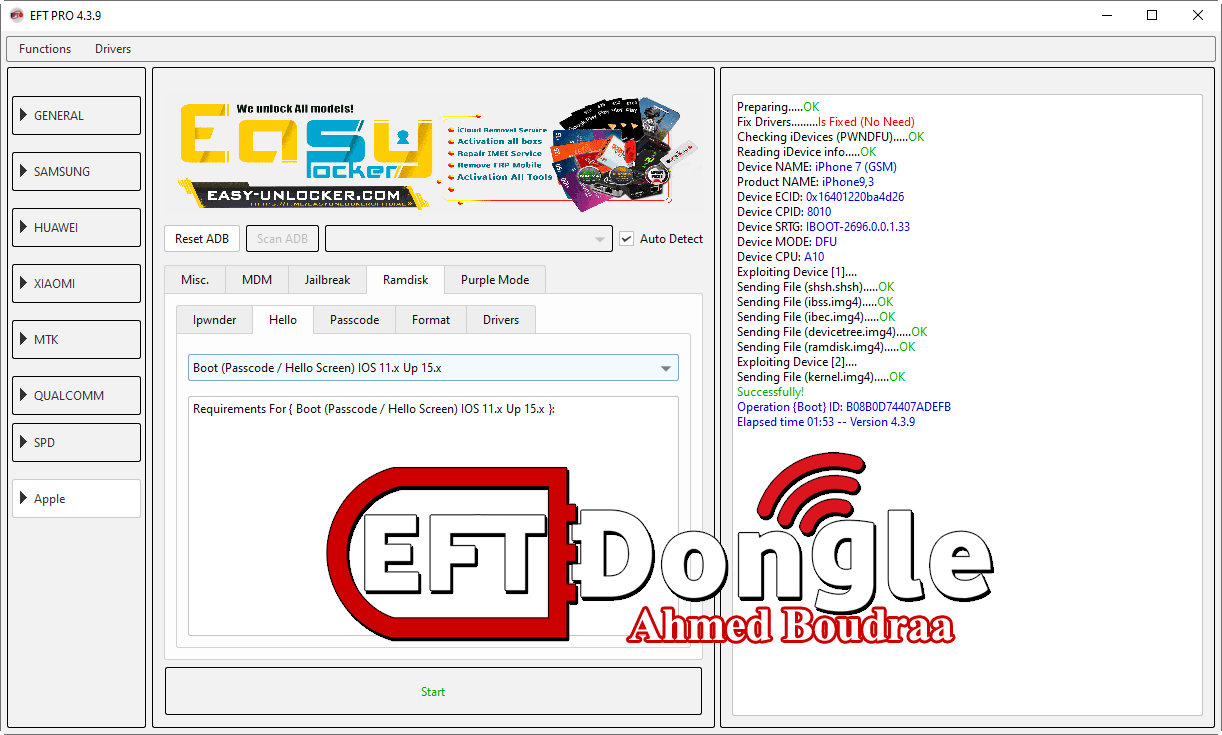

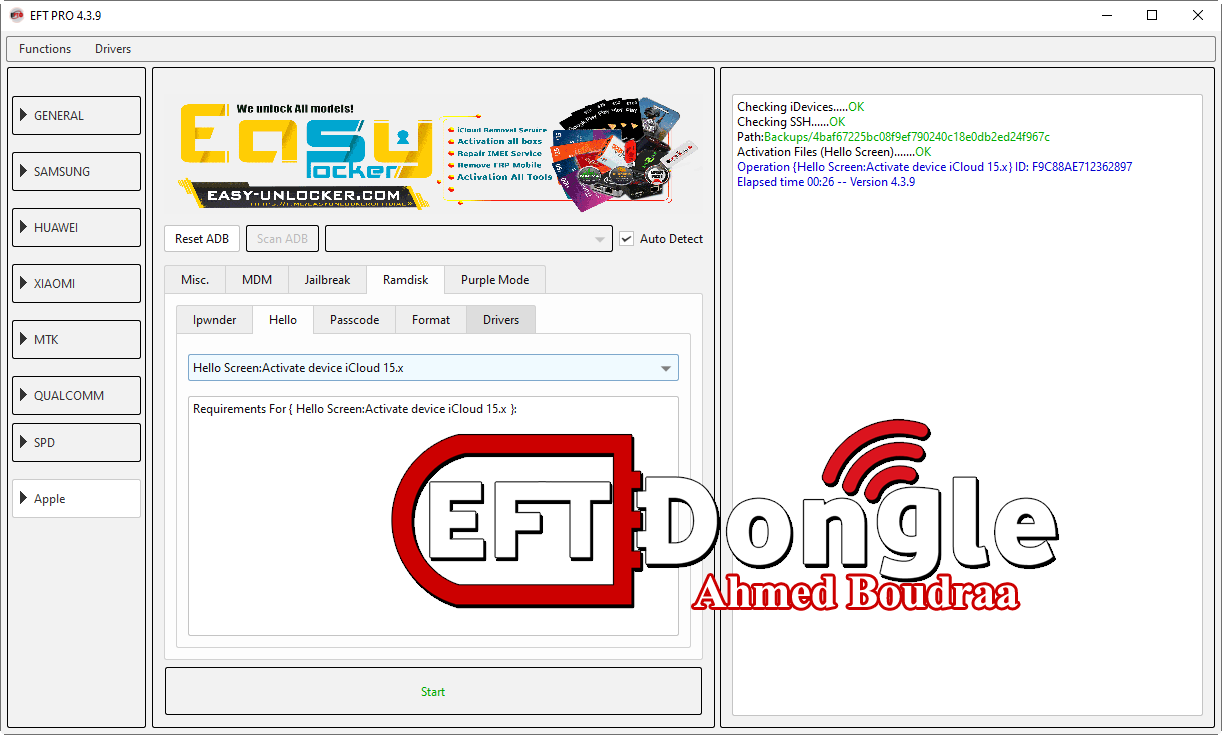

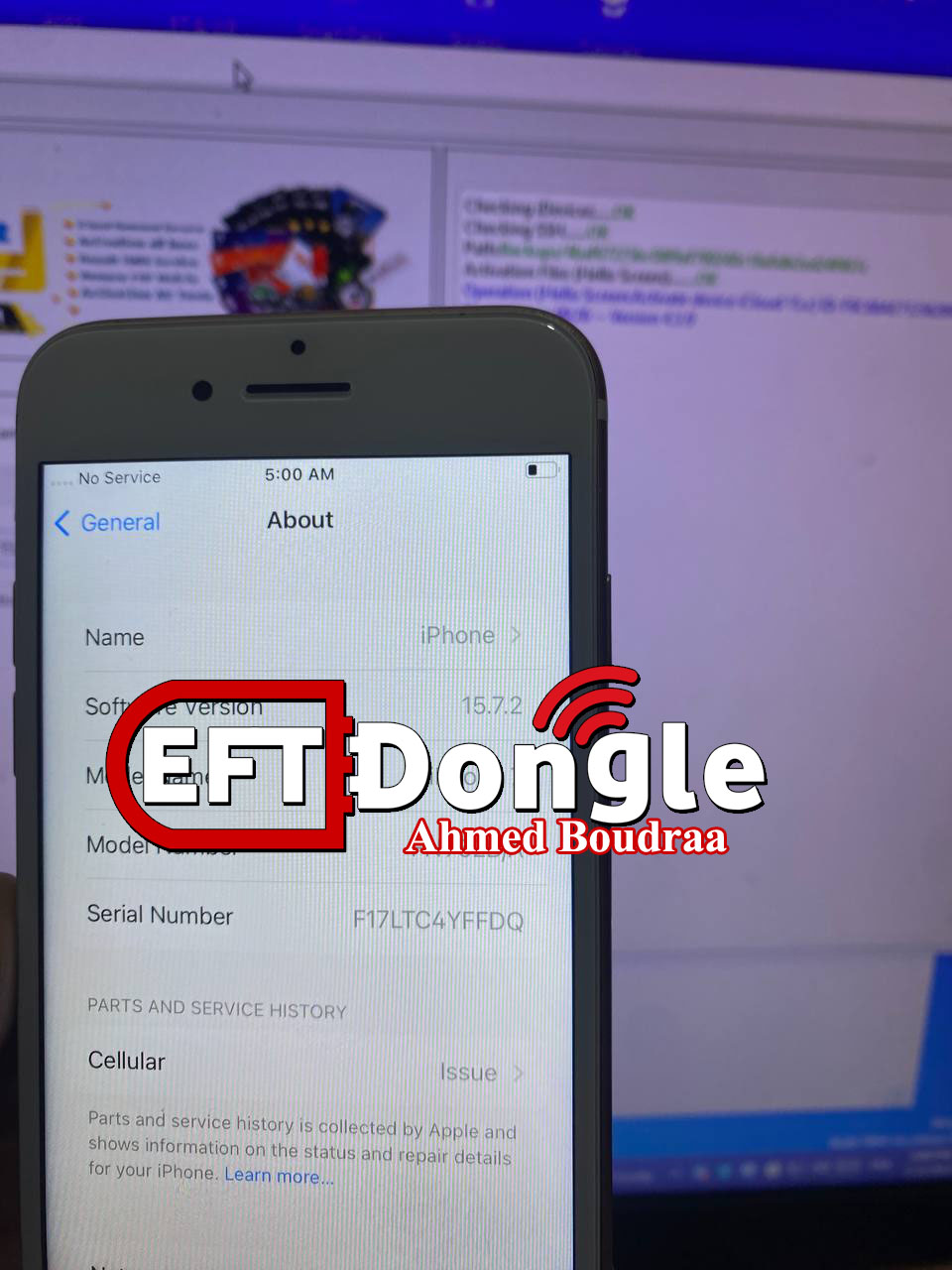

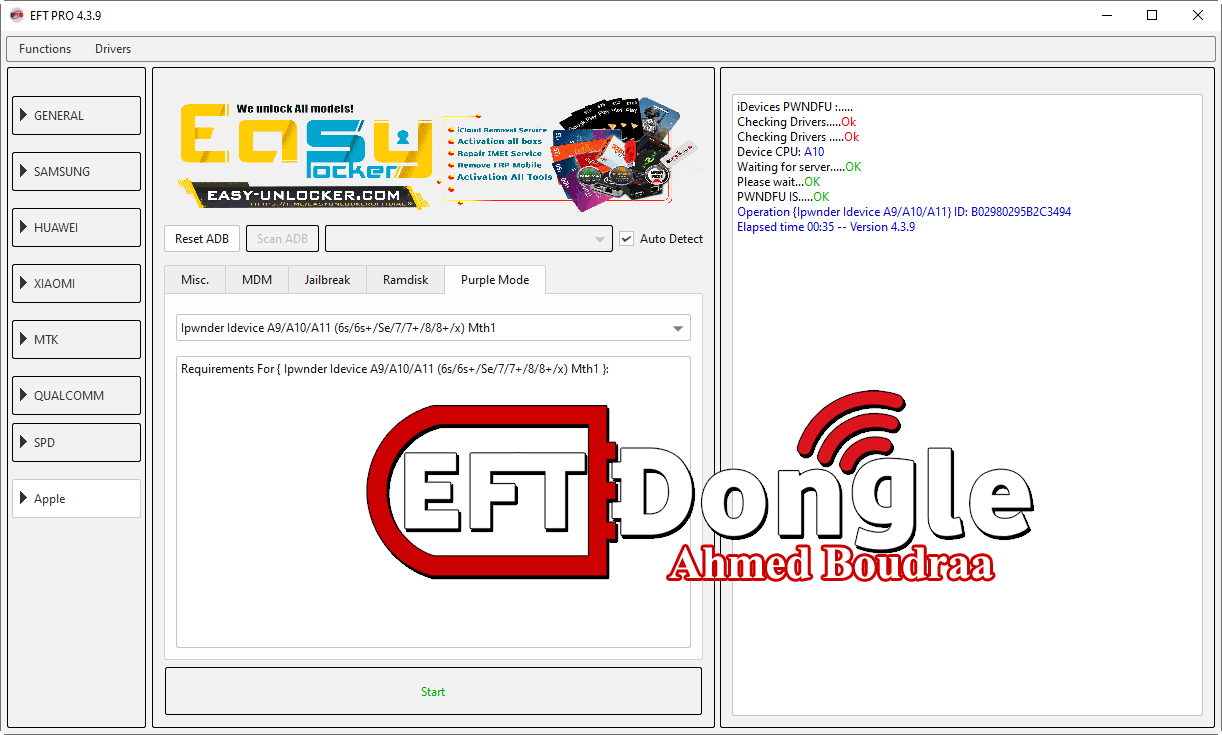

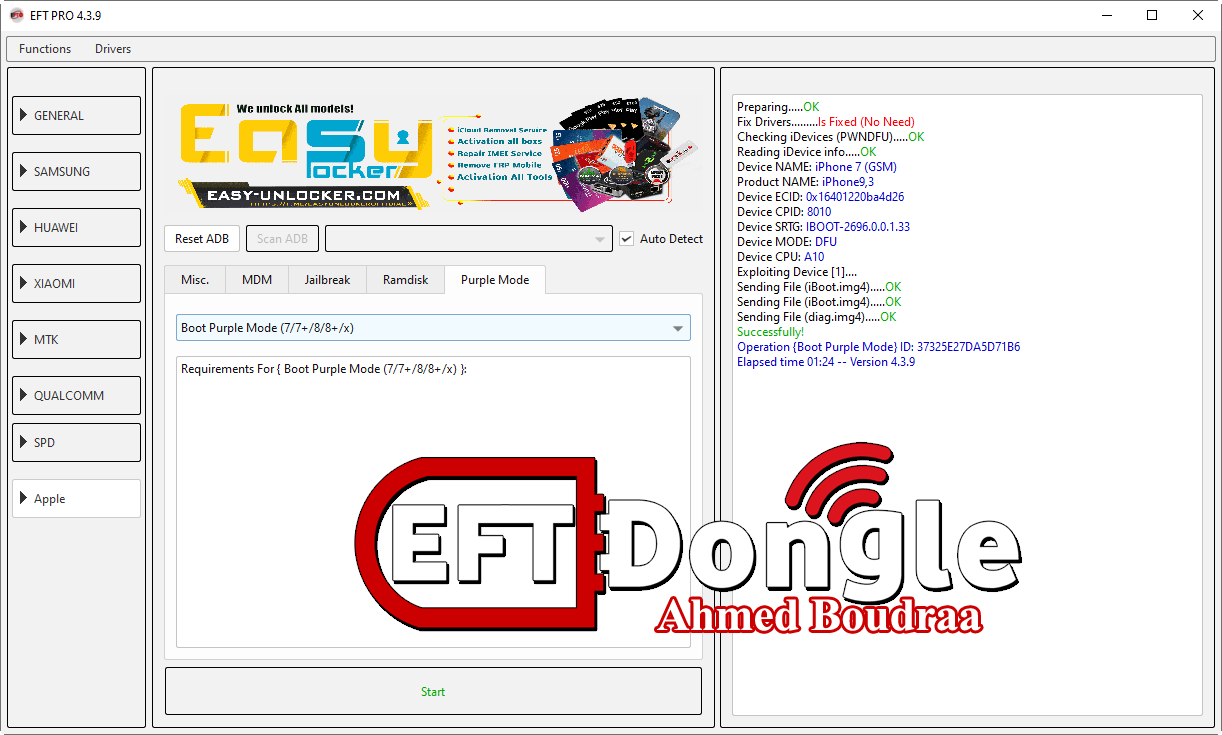

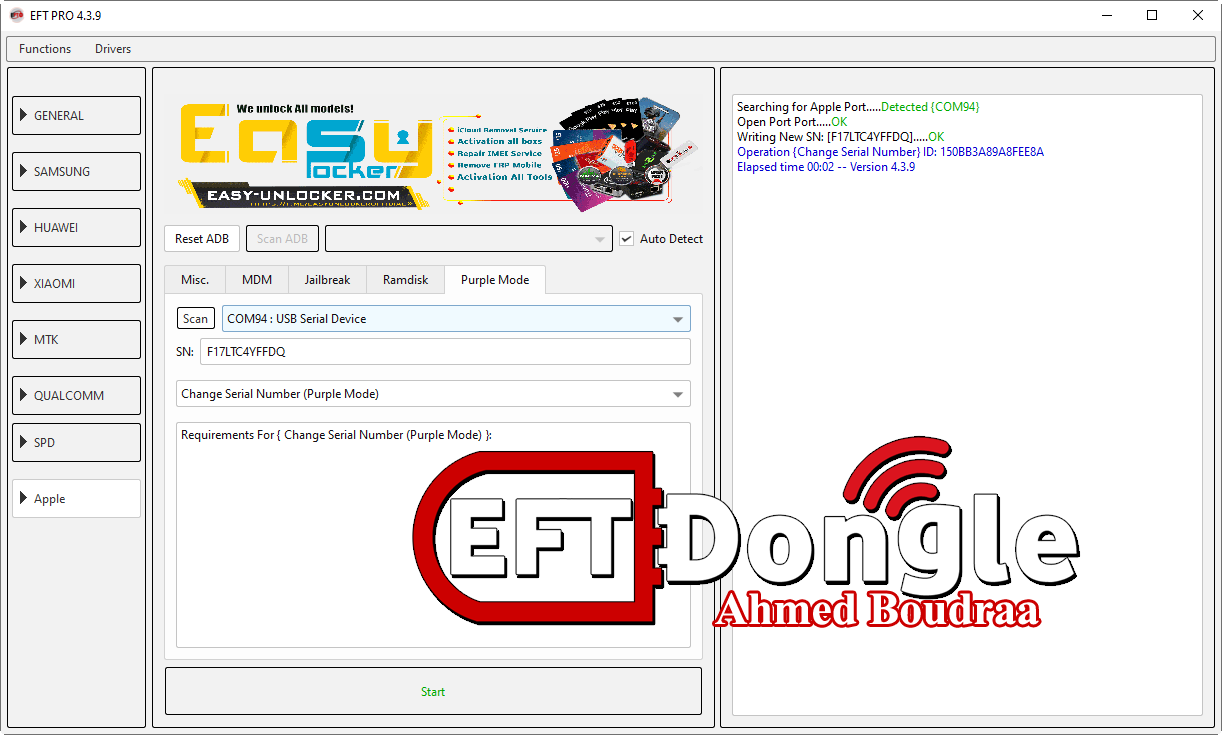

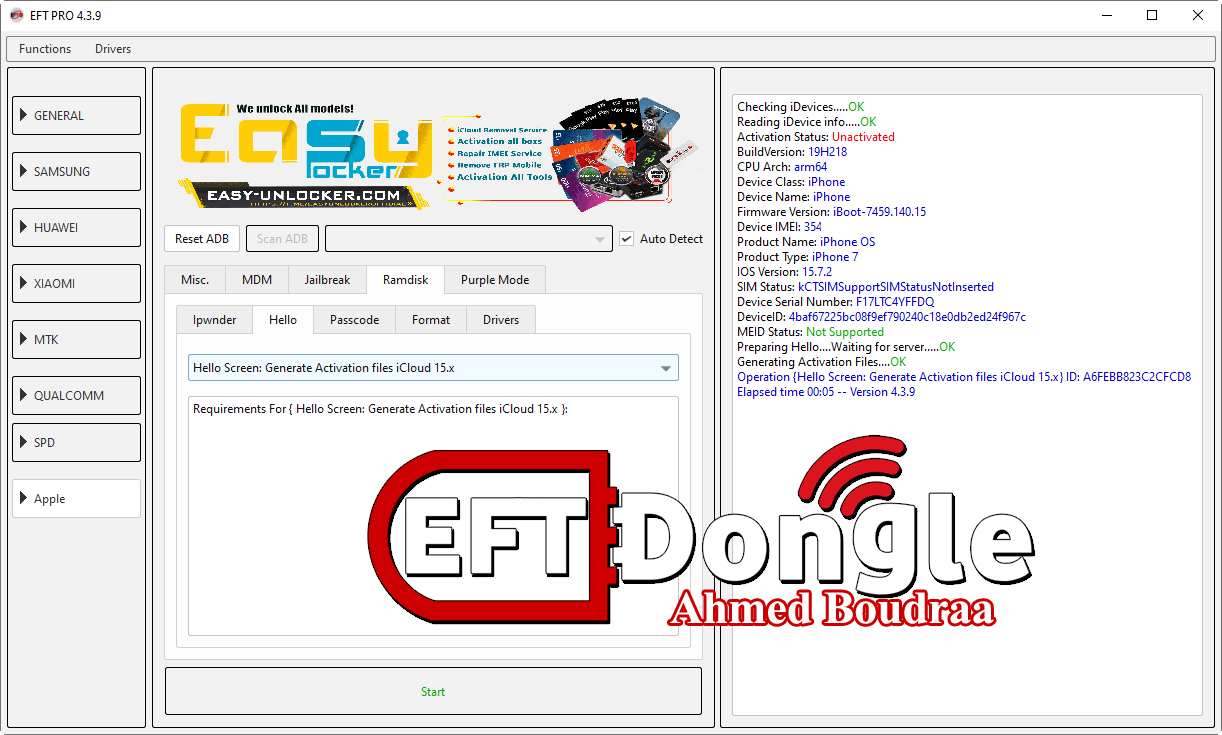

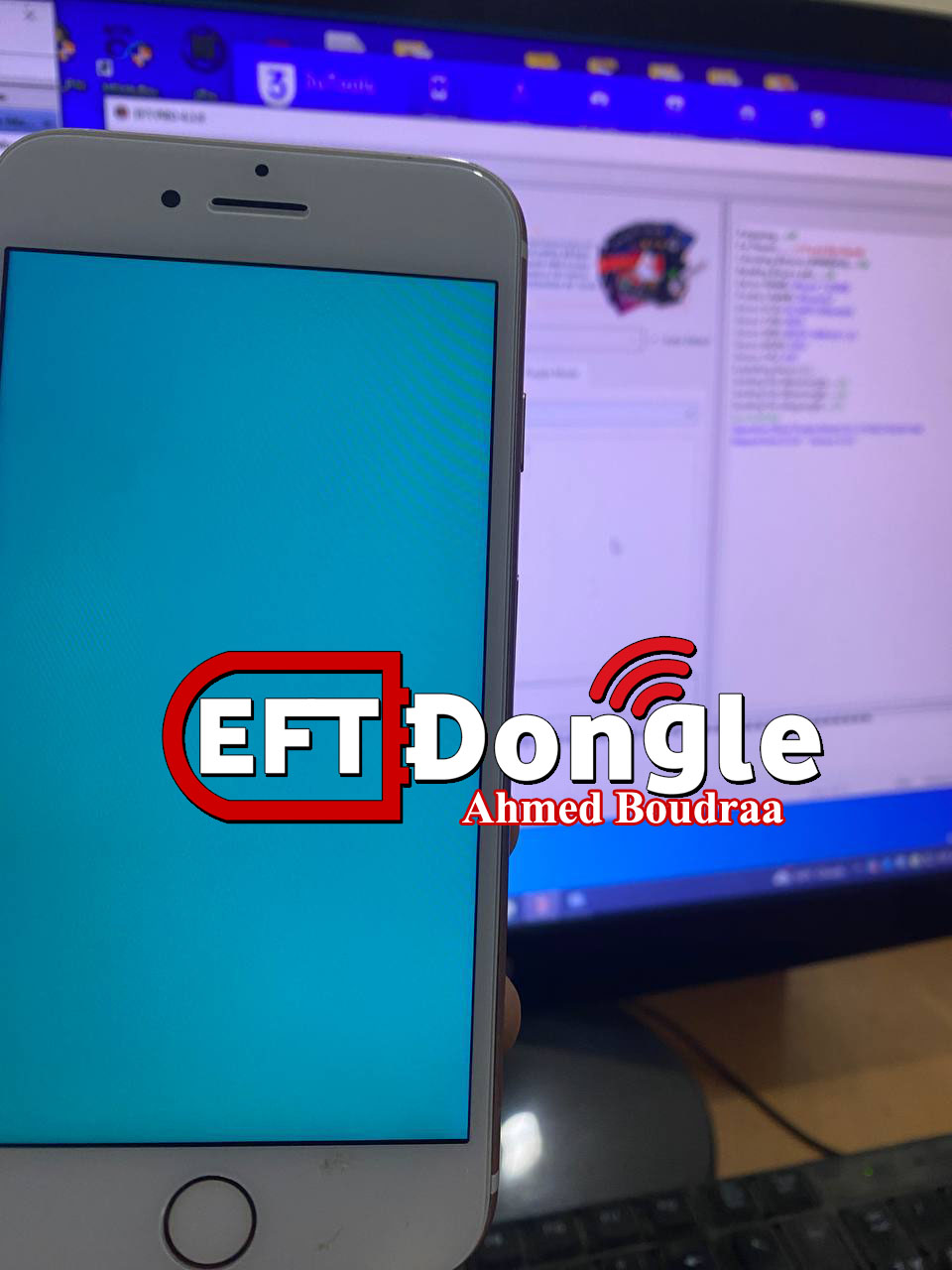

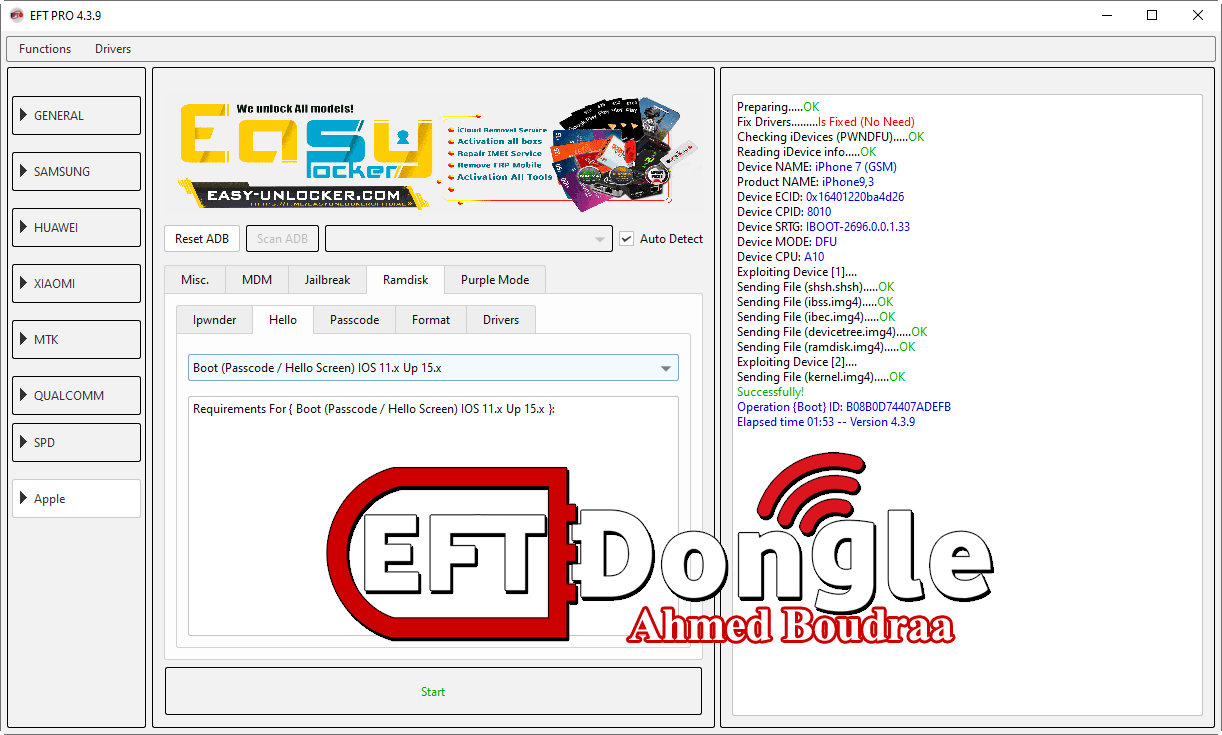

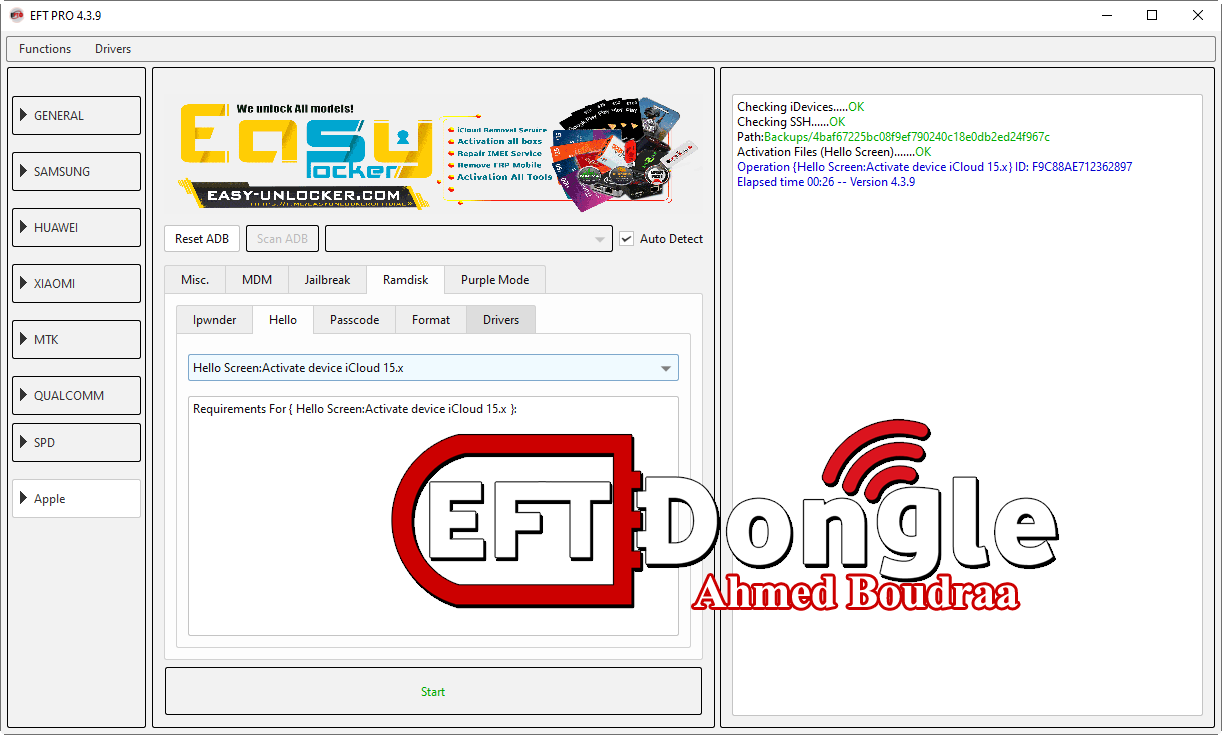

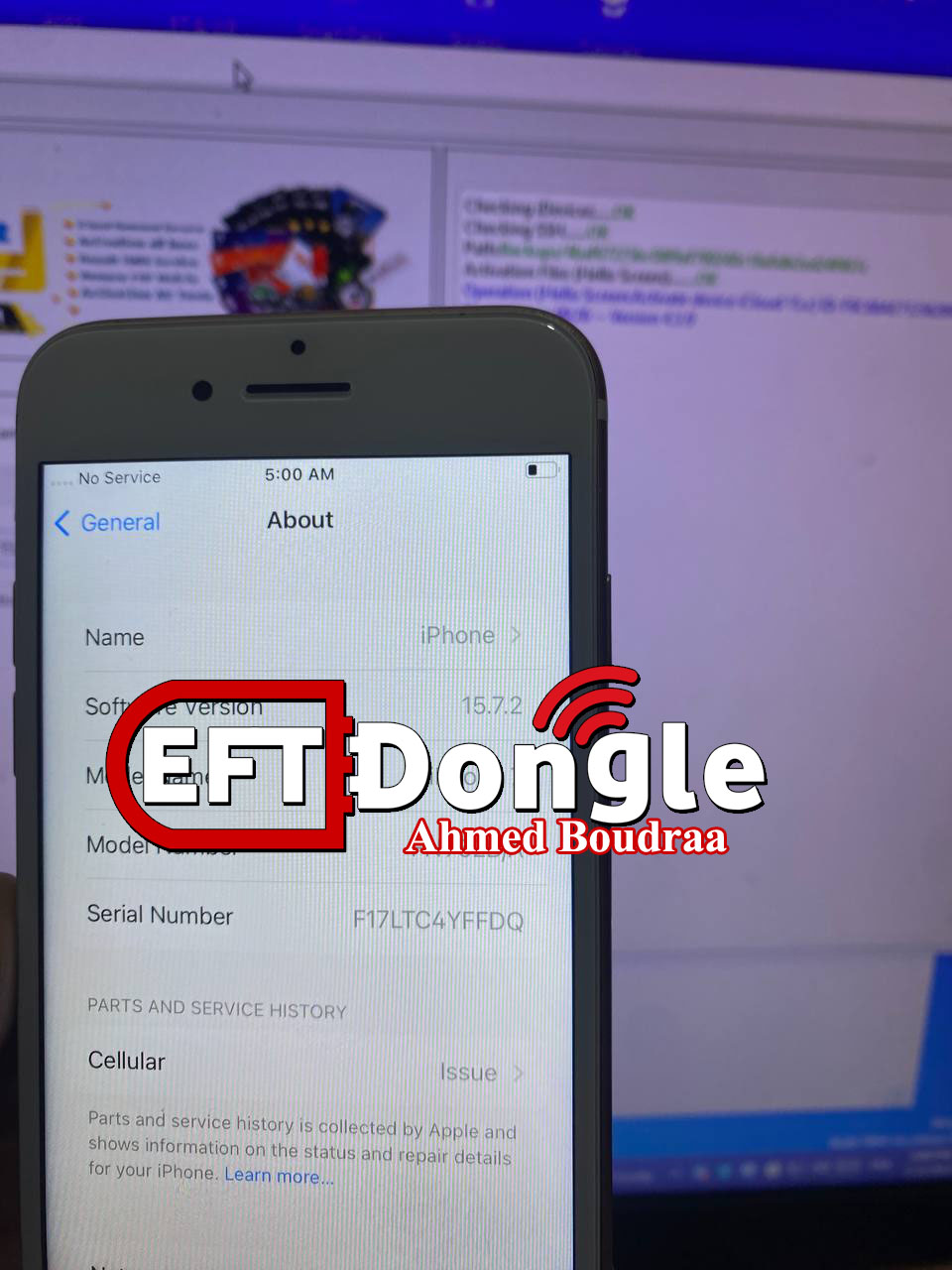

iPhone 7 iCloud Bypass Without Signal

Change SN:F17LTC4YFFDQ Done By EFT Pro

iCloud Bypass iOS 15.7.2 Done By EFT Pro

iPhone 7 iCloud Bypass Without Signal

Change SN:F17LTC4YFFDQ Done By EFT Pro

iCloud Bypass iOS 15.7.2 Done By EFT Pro

رد: تجارب الاعضاء الناجحة فى تصليح و تفليش و فك شفرات الاجهزة على EFT Dongle

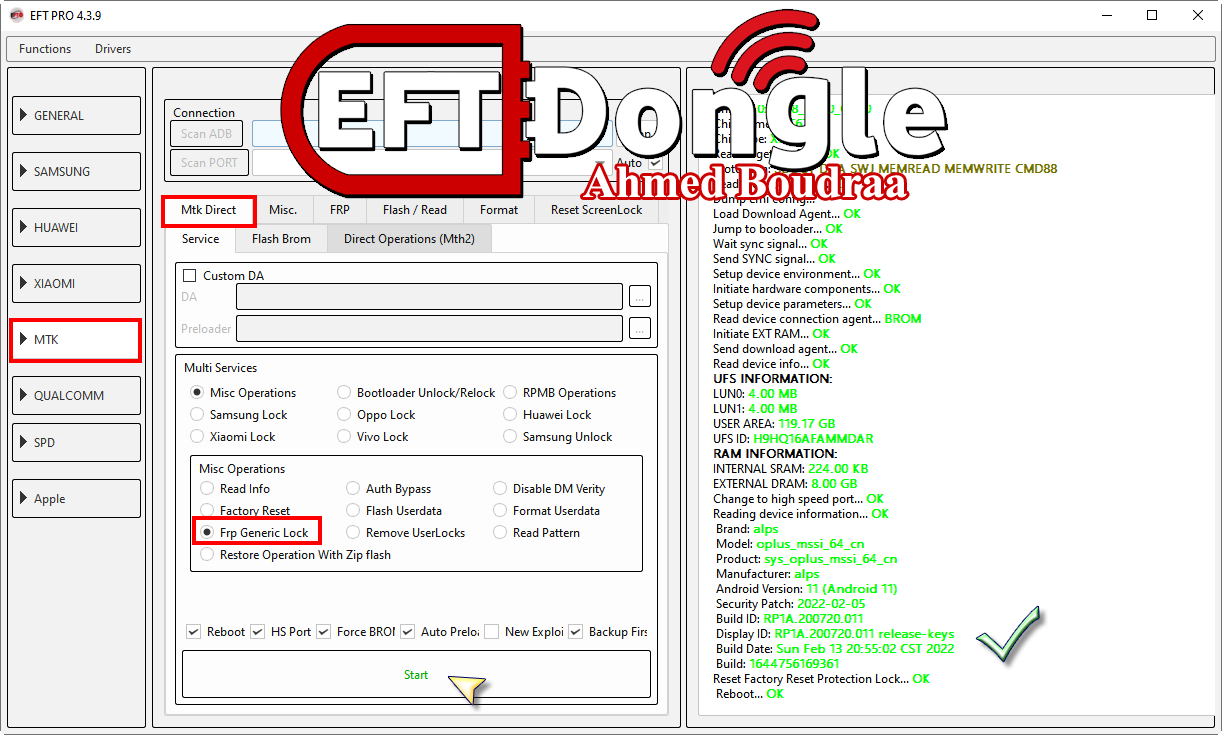

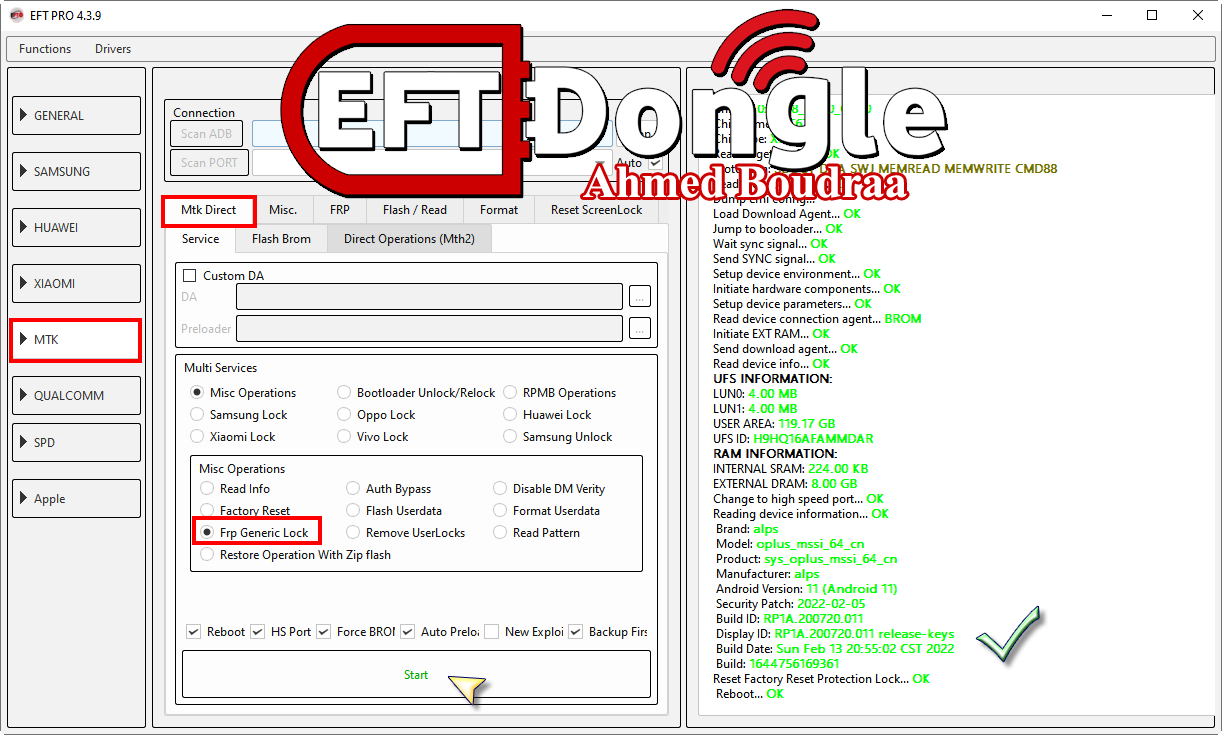

OPPO Reno 2F (CPH-1989) Reset FRP Done

OPPO Reno 2F (CPH-1989) Reset FRP Done

كود:

[B][FONT=Arial Black]Waiting for MTK port.....Detected {COM10}... OK

Connecting to Comport........ OK

Handshake... OK

Read chip id... OK

Search hardware profile... OK

Read chip ver... OK

Chip id: 0x0788_8A00_CA00

Chid name: MT6771

Chip type: XFLASH

Read target config... OK

Protection: SBOOT DAA SWJ MEMREAD MEMWRITE CMD88

Read bloader version... OK

Dump emi config...

Load Download Agent... OK

Jump to booloader... OK

Wait sync signal... OK

Send SYNC signal... OK

Setup device environment... OK

Initiate hardware components... OK

Setup device parameters... OK

Read device connection agent... BROM

Initiate EXT RAM... OK

Send download agent... OK

Read device info... OK

UFS INFORMATION:

LUN0: 4.00 MB

LUN1: 4.00 MB

USER AREA: 119.17 GB

UFS ID: H9HQ16AFAMMDAR

RAM INFORMATION:

INTERNAL SRAM: 224.00 KB

EXTERNAL DRAM: 8.00 GB

Change to high speed port... OK

Reading device information... OK

Brand: alps

Model: oplus_mssi_64_cn

Product: sys_oplus_mssi_64_cn

Manufacturer: alps

Android Version: 11 (Android 11)

Security Patch: 2022-02-05

Build ID: RP1A.200720.011

Display ID: RP1A.200720.011 release-keys

Build Date: Sun Feb 13 20:55:02 CST 2022

Build: 1644756169361

Reset Factory Reset Protection Lock... OK

Reboot... OK

[/FONT][/B]رد: تجارب الاعضاء الناجحة فى تصليح و تفليش و فك شفرات الاجهزة على EFT Dongle

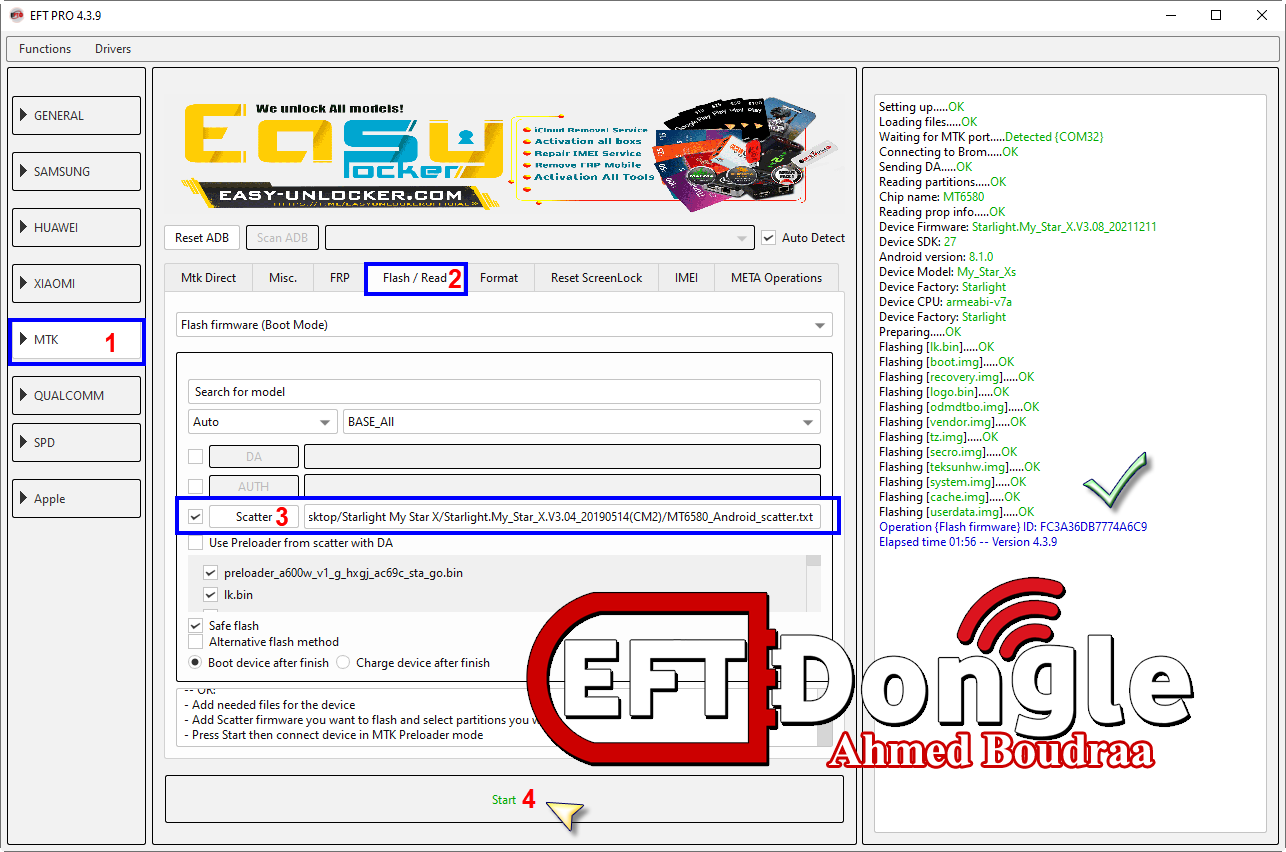

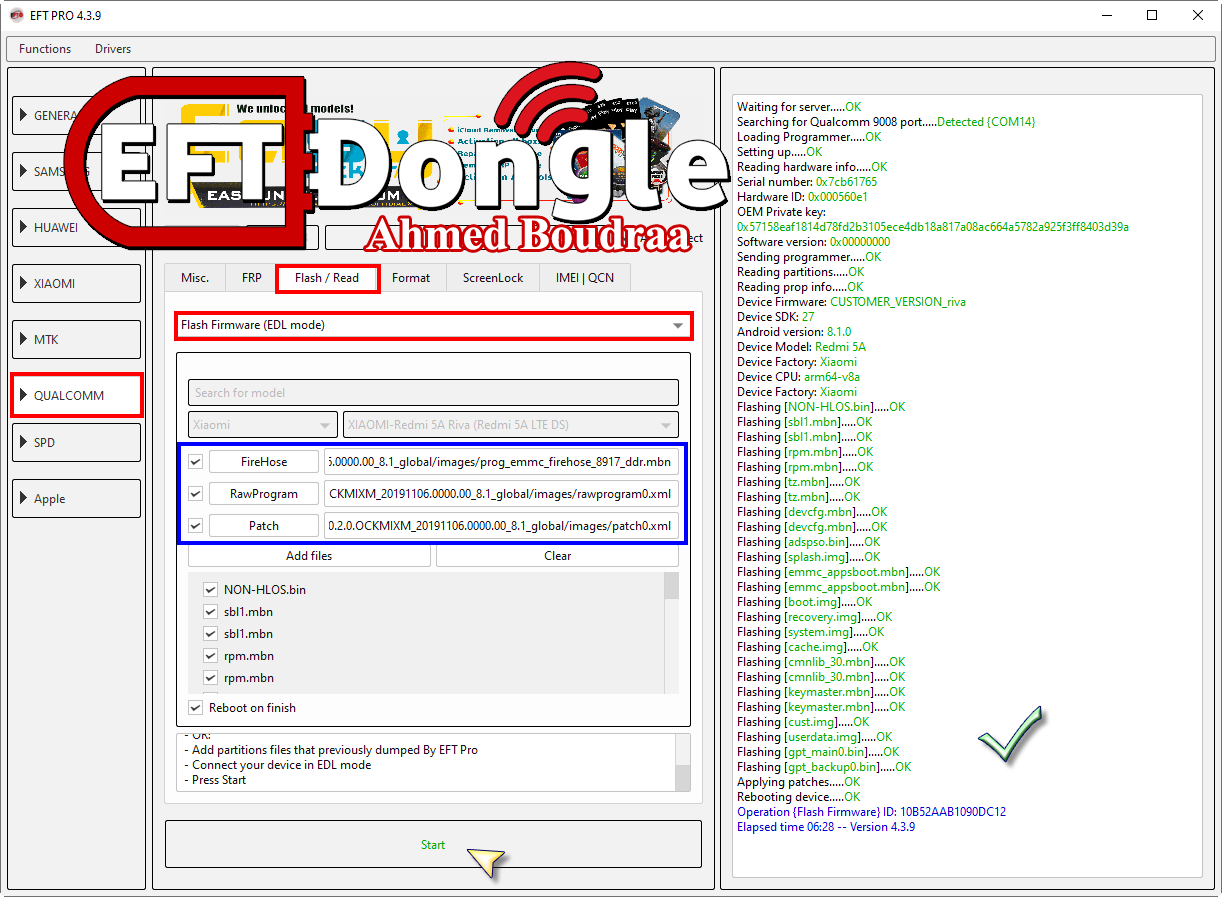

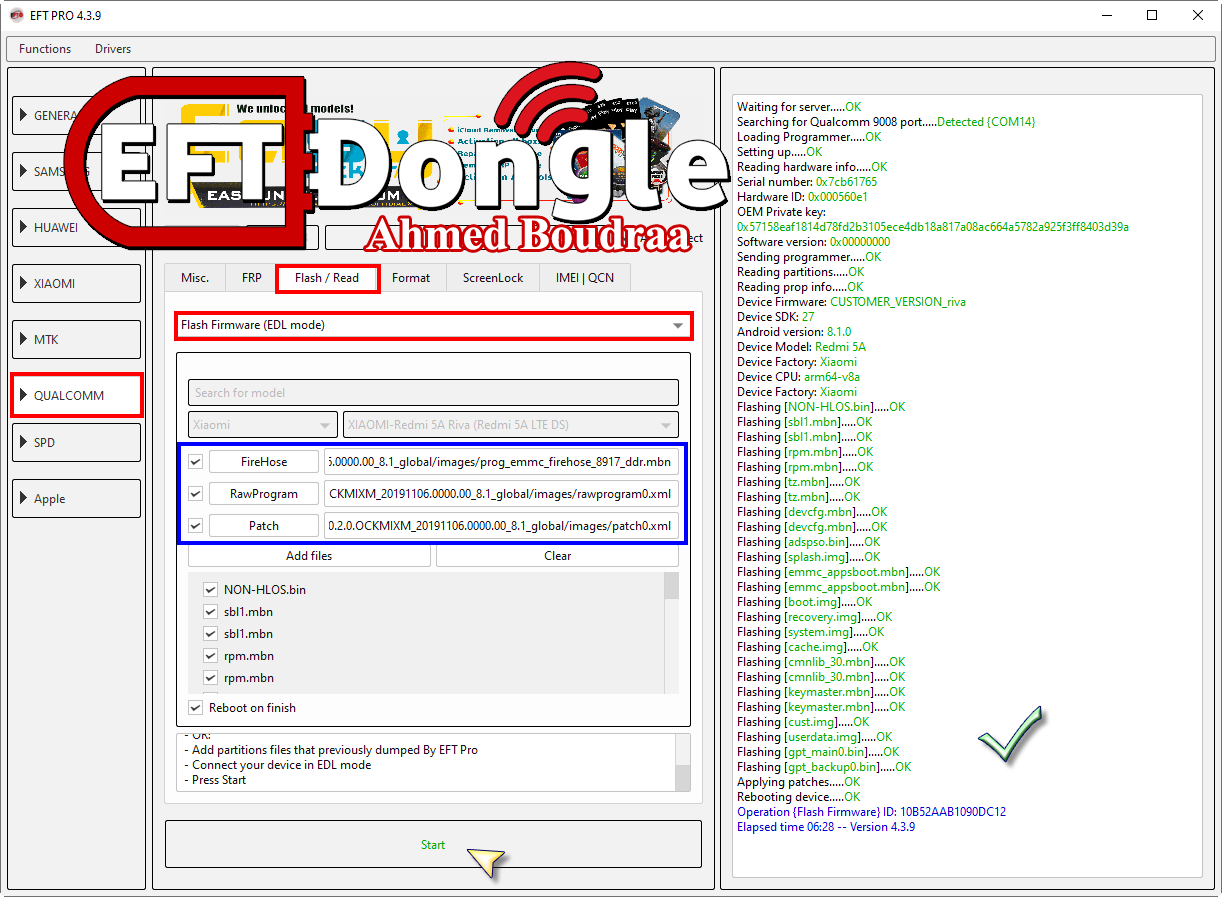

Redmi 5A (riva) Flash Firmware

Redmi 5A (riva) Flash Firmware

كود:

[B][FONT=Arial]Waiting for server.....OK

Searching for Qualcomm 9008 port.....Detected {COM14}

Loading Programmer.....OK

Setting up.....OK

Reading hardware info.....OK

Serial number: 0x7cb61765

Hardware ID: 0x000560e1

OEM Private key: 0x57158eaf1814d78fd2b3105ece4db18a817a08ac664a5782a925f3ff8403d39a

Software version: 0x00000000

Sending programmer.....OK

Reading partitions.....OK

Reading prop info.....OK

Device Firmware: CUSTOMER_VERSION_riva

Device SDK: 27

Android version: 8.1.0

Device Model: Redmi 5A

Device Factory: Xiaomi

Device CPU: arm64-v8a

Device Factory: Xiaomi

Flashing [NON-HLOS.bin].....OK

Flashing [sbl1.mbn].....OK

Flashing [sbl1.mbn].....OK

Flashing [rpm.mbn].....OK

Flashing [rpm.mbn].....OK

Flashing [tz.mbn].....OK

Flashing [tz.mbn].....OK

Flashing [devcfg.mbn].....OK

Flashing [devcfg.mbn].....OK

Flashing [adspso.bin].....OK

Flashing [splash.img].....OK

Flashing [emmc_appsboot.mbn].....OK

Flashing [emmc_appsboot.mbn].....OK

Flashing [boot.img].....OK

Flashing [recovery.img].....OK

Flashing [system.img].....OK

Flashing [cache.img].....OK

Flashing [cmnlib_30.mbn].....OK

Flashing [cmnlib_30.mbn].....OK

Flashing [keymaster.mbn].....OK

Flashing [keymaster.mbn].....OK

Flashing [cust.img].....OK

Flashing [userdata.img].....OK

Flashing [gpt_main0.bin].....OK

Flashing [gpt_backup0.bin].....OK

Applying patches.....OK

Rebooting device.....OK

Operation {Flash Firmware} ID: 10B52AAB1090DC12

Elapsed time 06:28 -- Version 4.3.9

[/FONT][/B]رد: تجارب الاعضاء الناجحة فى تصليح و تفليش و فك شفرات الاجهزة على EFT Dongle

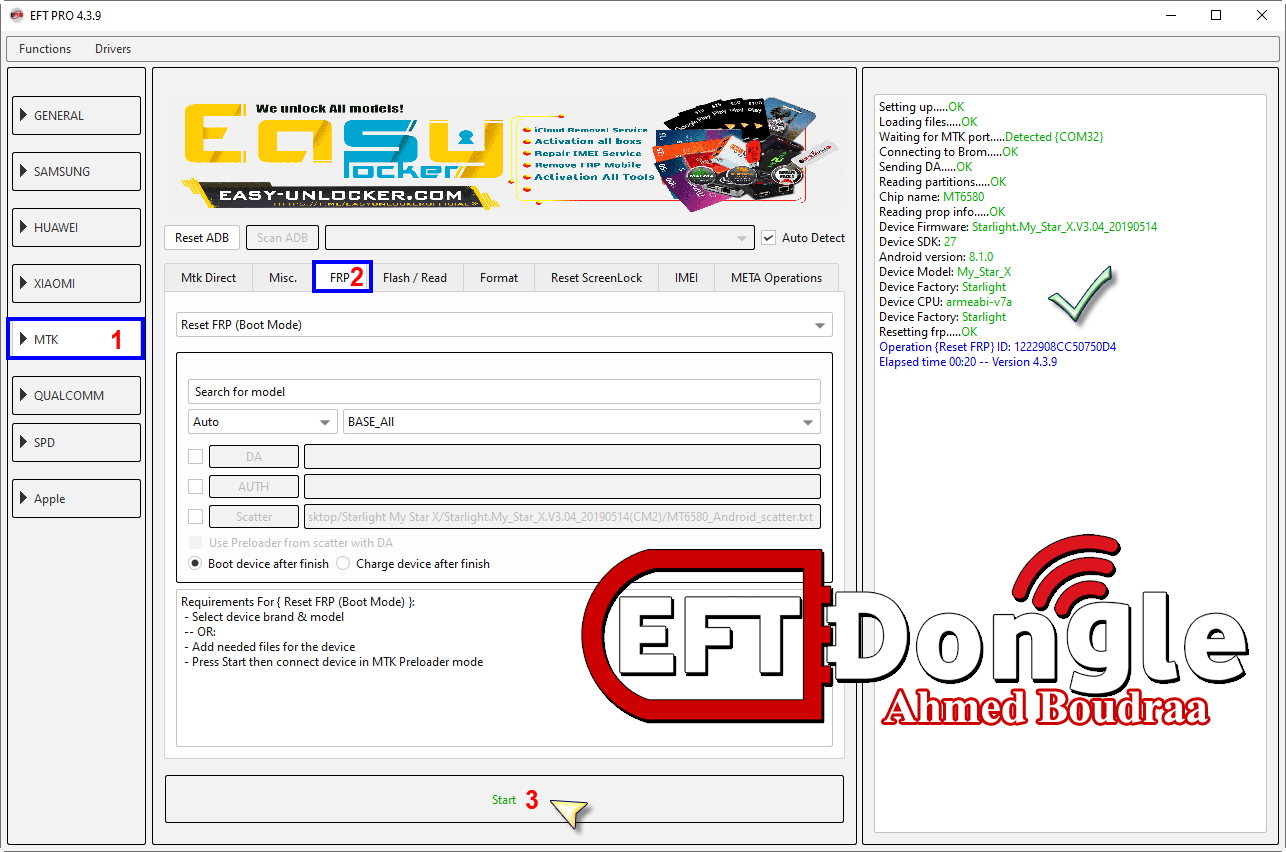

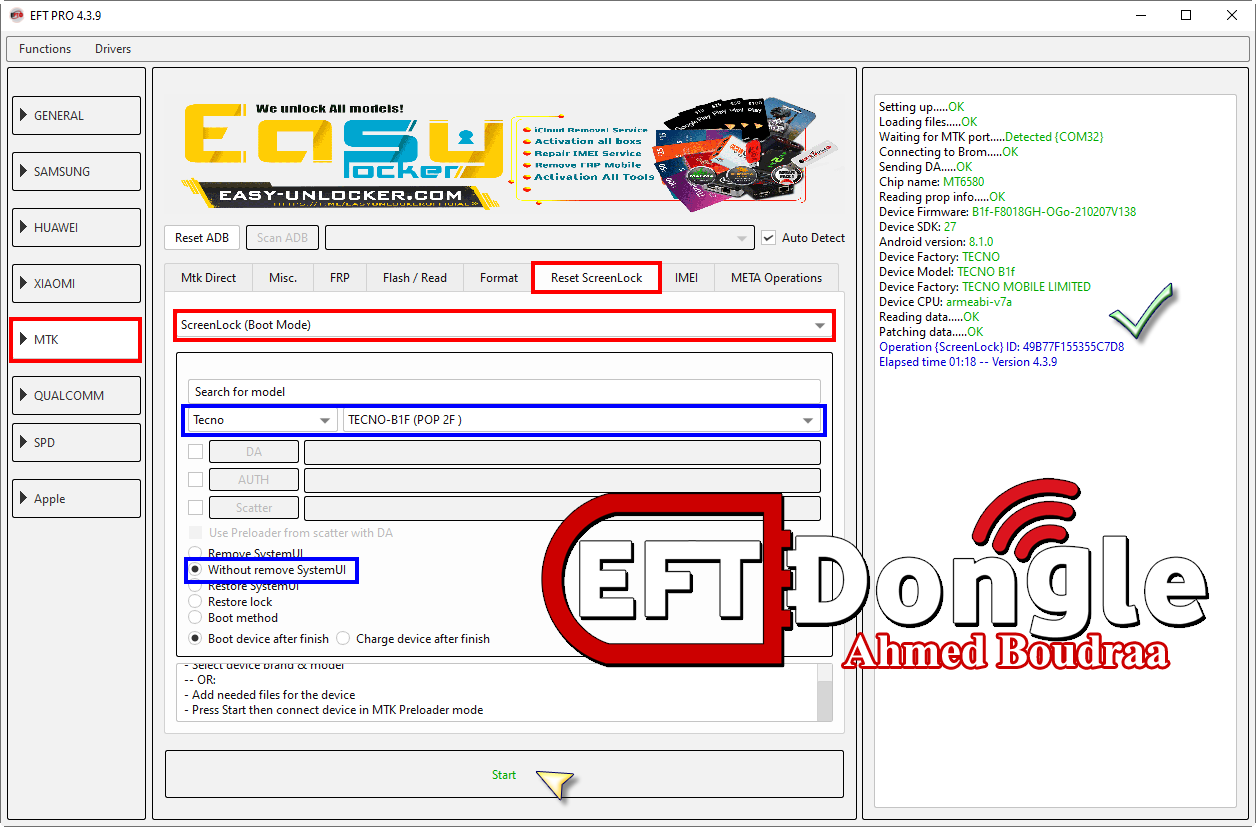

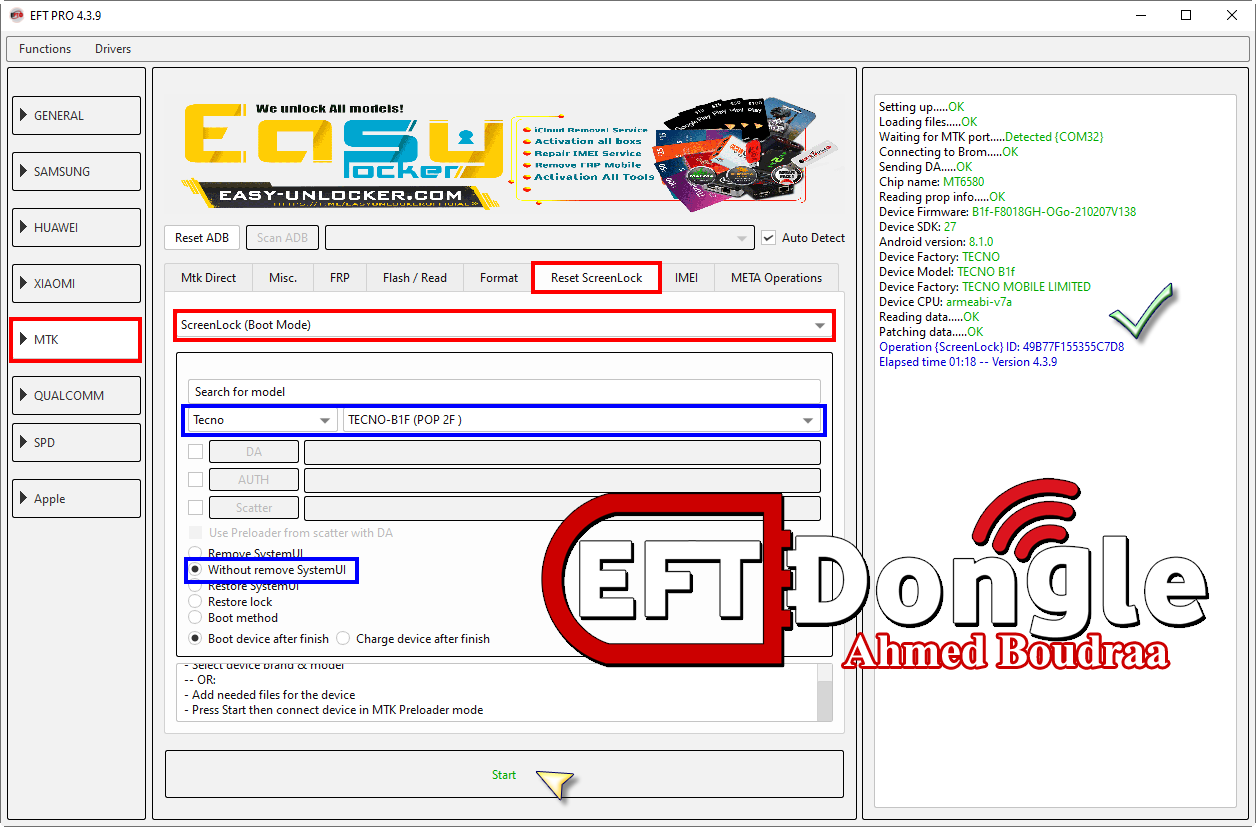

Tecno Pop 2F (B1F) ScreenLock Remove Without Data Lost

Tecno Pop 2F (B1F) ScreenLock Remove Without Data Lost

كود:

[B][FONT=Arial Black]Setting up.....OK

Loading files.....OK

Waiting for MTK port.....Detected {COM32}

Connecting to Brom.....OK

Sending DA.....OK

Chip name: MT6580

Reading prop info.....OK

Device Firmware: B1f-F8018GH-OGo-210207V138

Device SDK: 27

Android version: 8.1.0

Device Factory: TECNO

Device Model: TECNO B1f

Device Factory: TECNO MOBILE LIMITED

Device CPU: armeabi-v7a

Reading data.....OK

Patching data.....OK

Operation {ScreenLock} ID: 49B77F155355C7D8

Elapsed time 01:18 -- Version 4.3.9

[/FONT][/B]izawa2008

عضو أساسي

رد: تجارب الاعضاء الناجحة فى تصليح و تفليش و فك شفرات الاجهزة على EFT Dongle

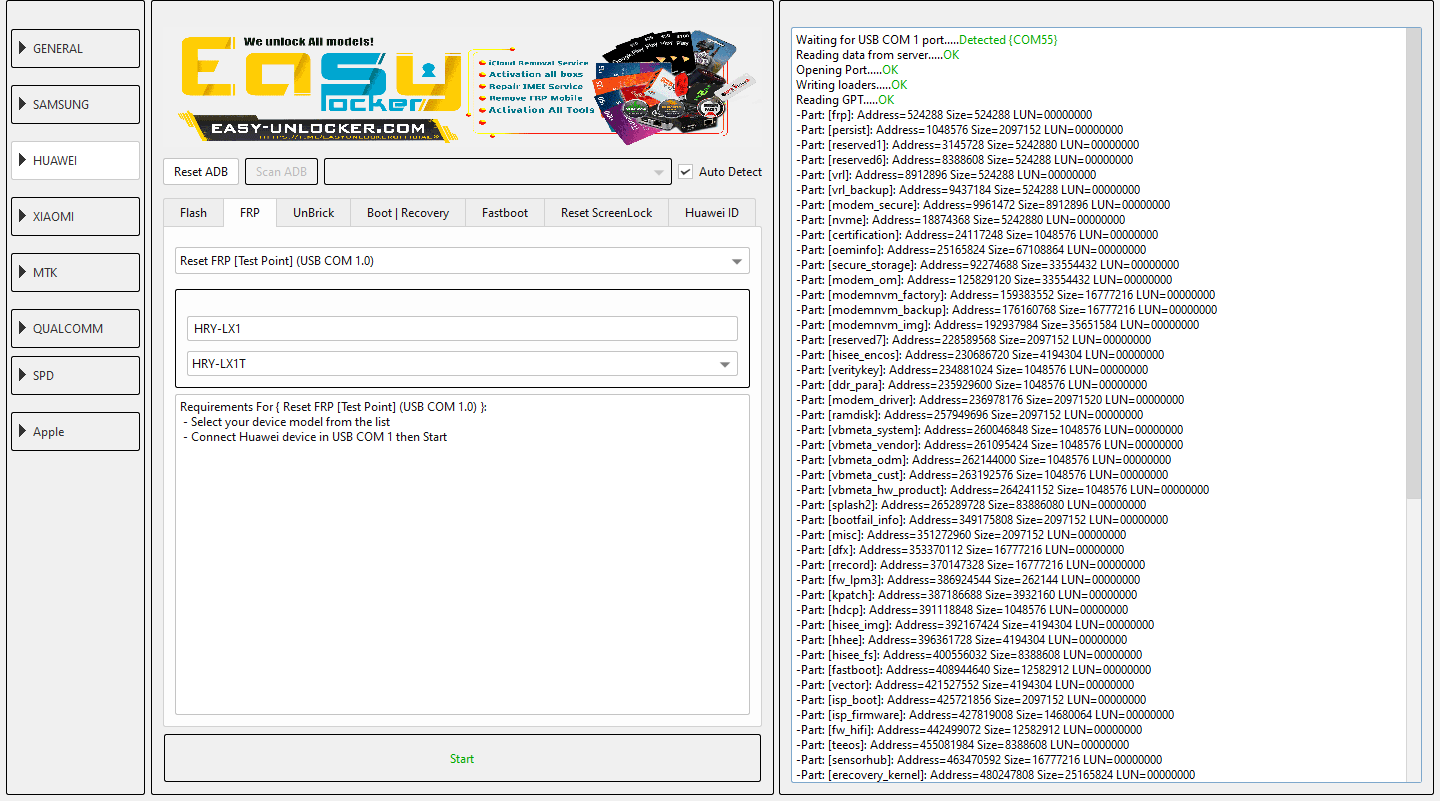

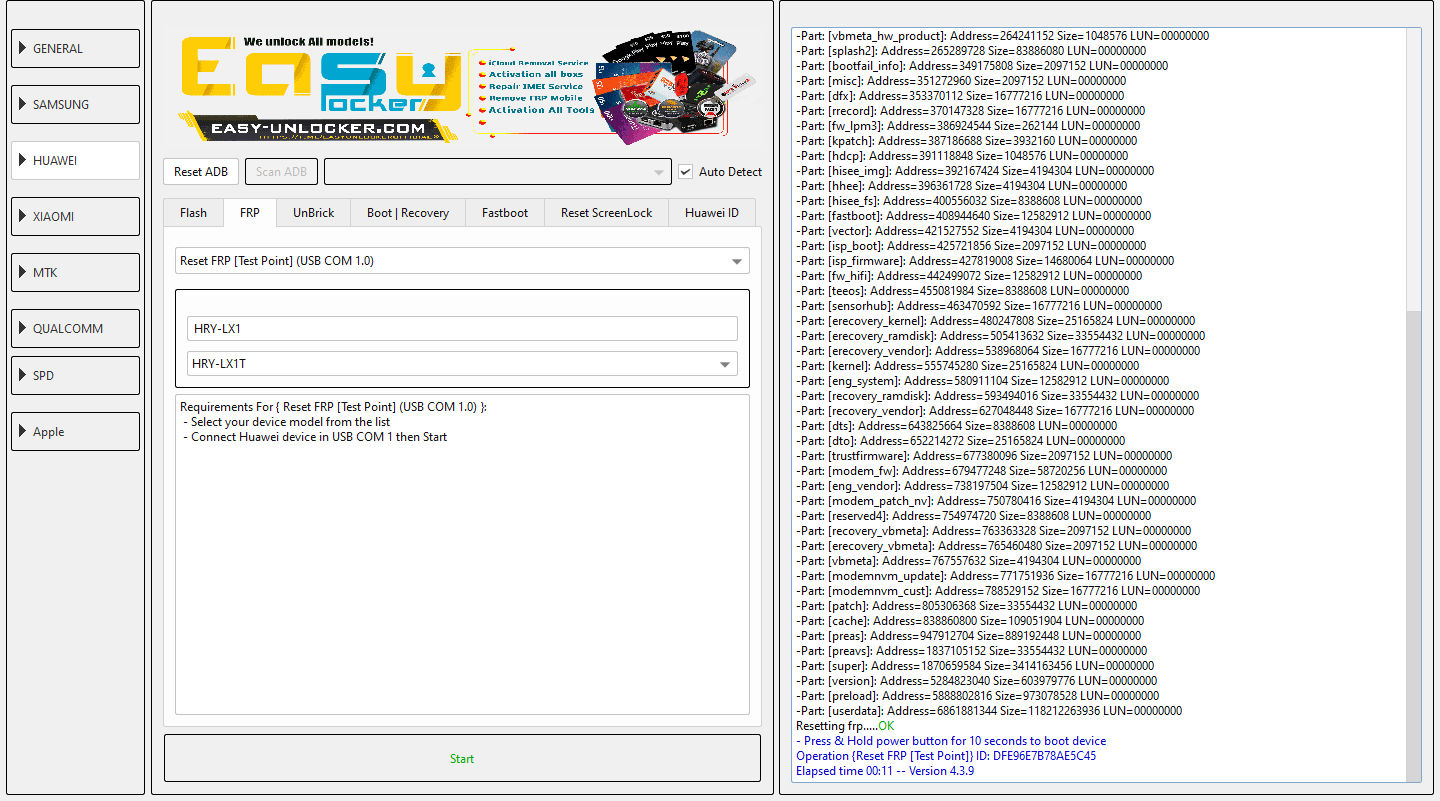

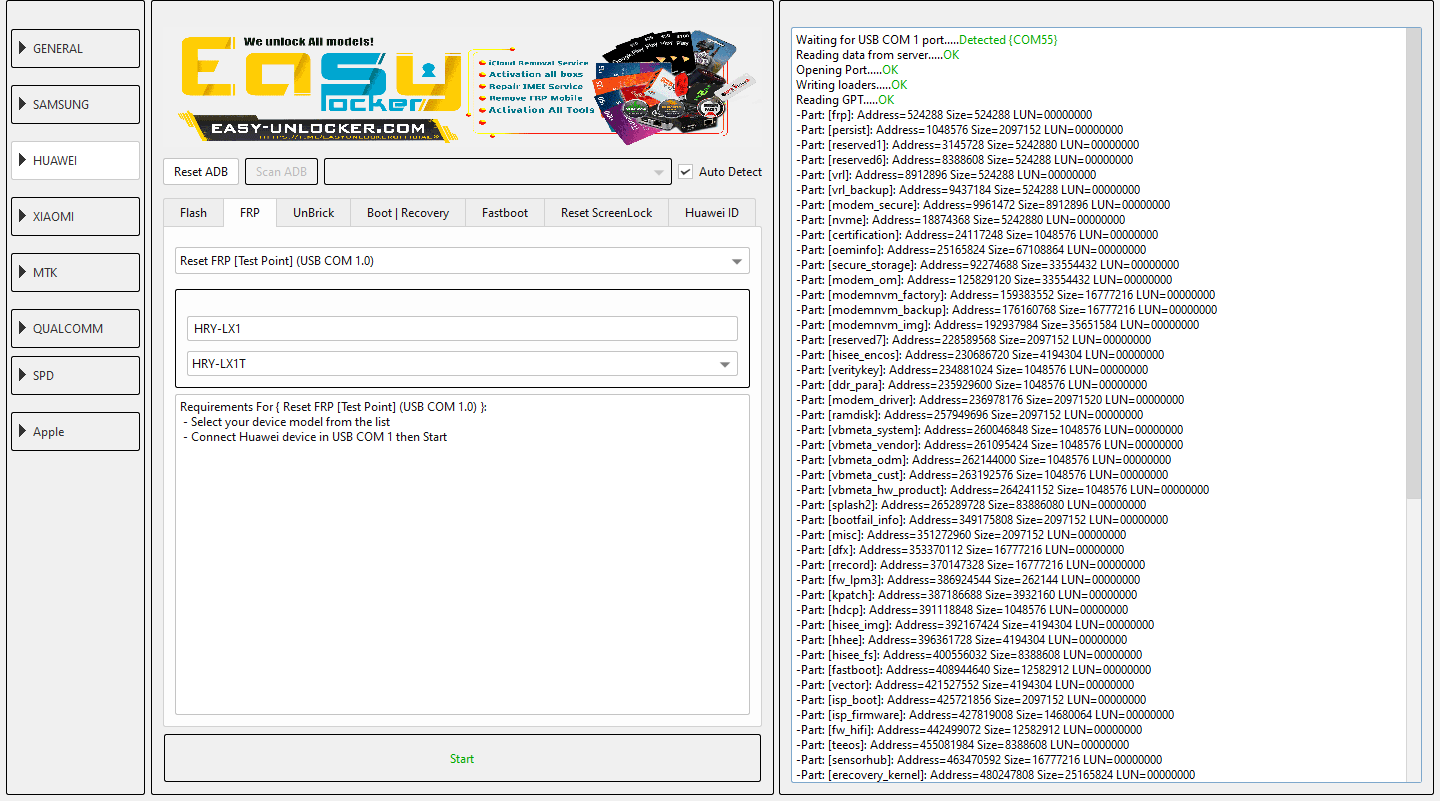

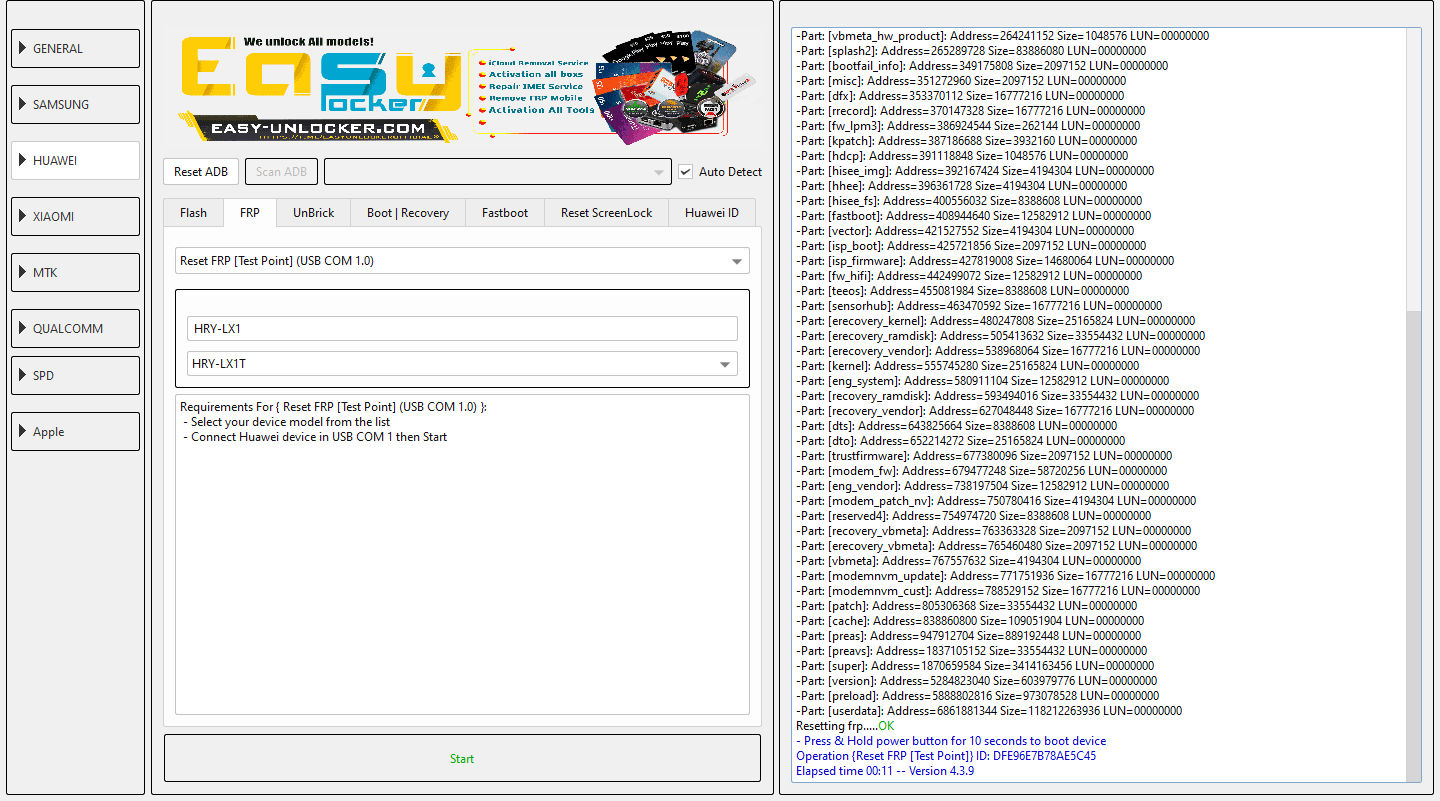

Honor 10 Lite

HRY-LX1

Reset frp test point

Honor 10 Lite

HRY-LX1

Reset frp test point

رد: تجارب الاعضاء الناجحة فى تصليح و تفليش و فك شفرات الاجهزة على EFT Dongle

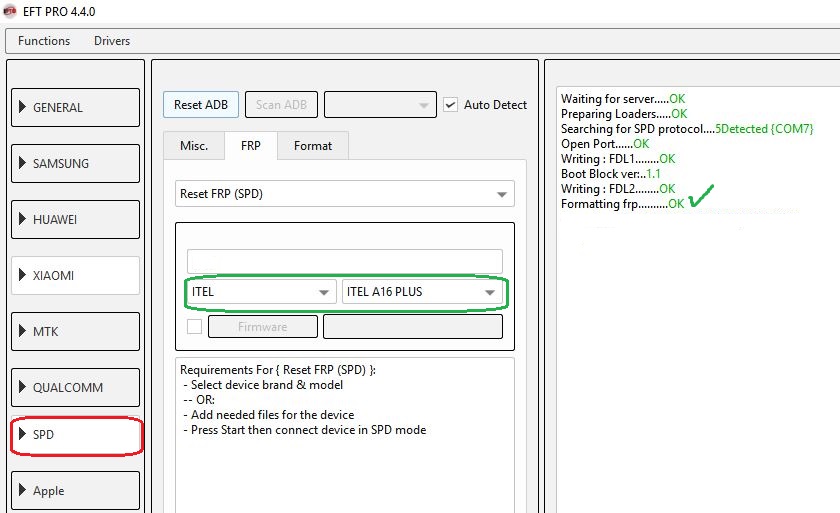

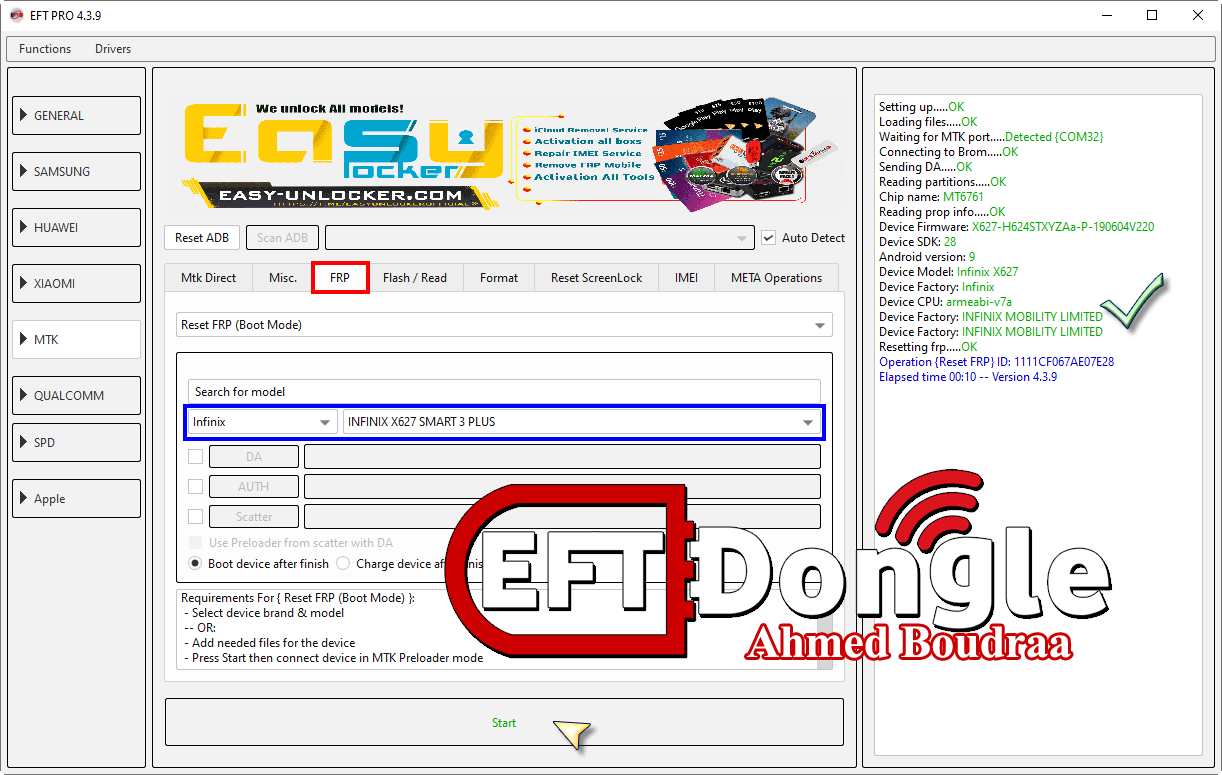

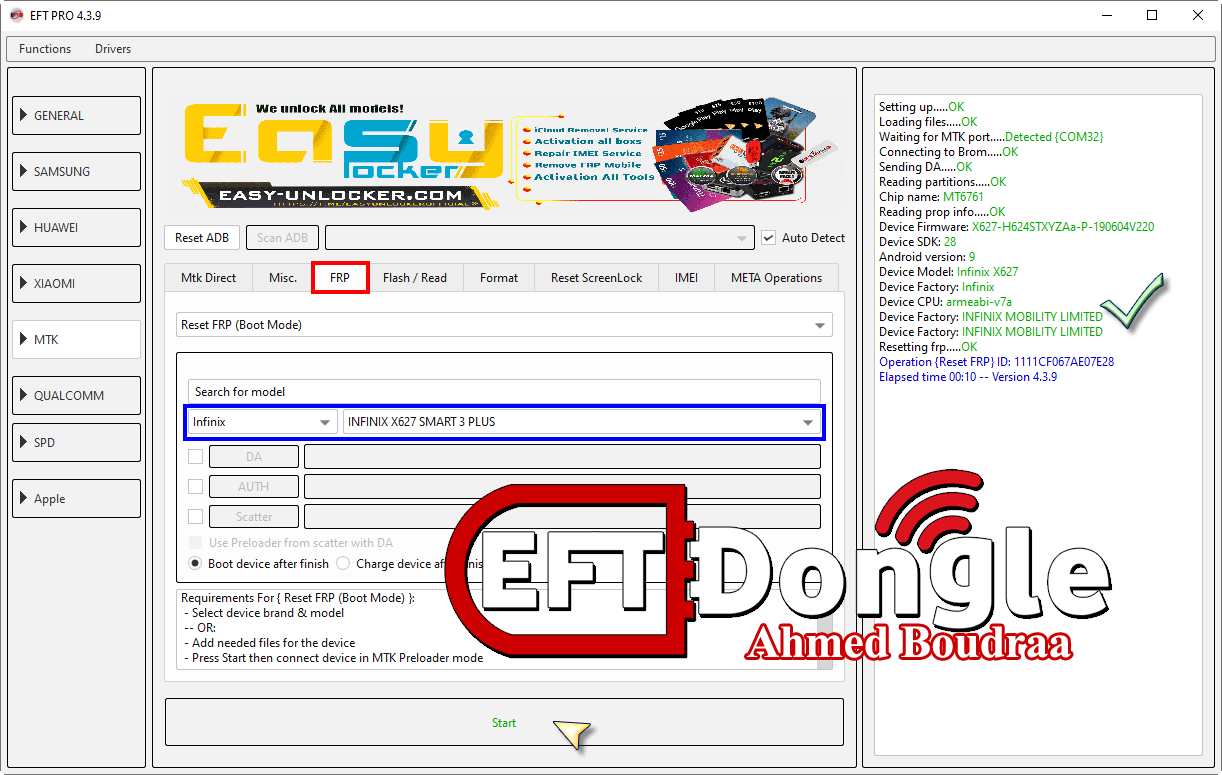

Infinix Smart 3 Plus (X627) Reset FRP Done

Infinix Smart 3 Plus (X627) Reset FRP Done

كود:

[B][FONT=Arial Black]Setting up.....OK

Loading files.....OK

Waiting for MTK port.....Detected {COM32}

Connecting to Brom.....OK

Sending DA.....OK

Reading partitions.....OK

Chip name: MT6761

Reading prop info.....OK

Device Firmware: X627-H624STXYZAa-P-190604V220

Device SDK: 28

Android version: 9

Device Model: Infinix X627

Device Factory: Infinix

Device CPU: armeabi-v7a

Device Factory: INFINIX MOBILITY LIMITED

Device Factory: INFINIX MOBILITY LIMITED

Resetting frp.....OK

Operation {Reset FRP} ID: 1111CF067AE07E28

Elapsed time 00:10 -- Version 4.3.9

[/FONT][/B]رد: تجارب الاعضاء الناجحة فى تصليح و تفليش و فك شفرات الاجهزة على EFT Dongle

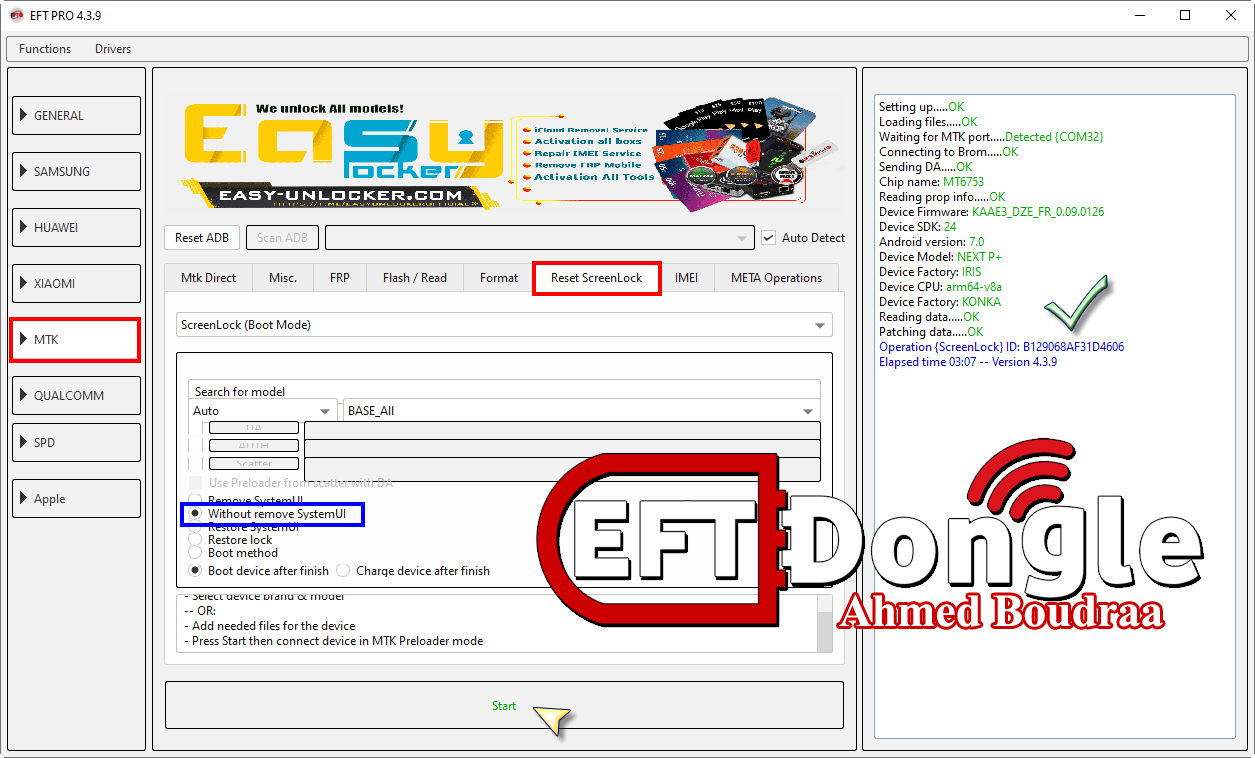

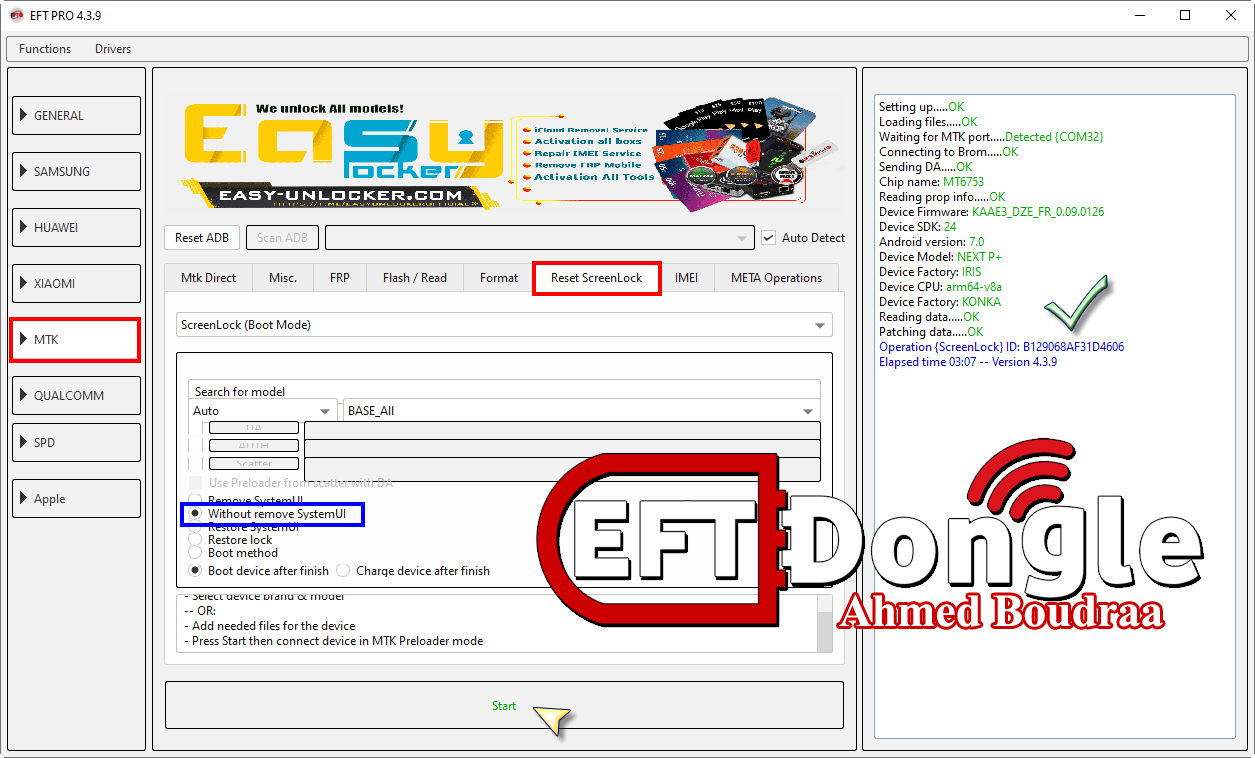

IRIS NEXT P+ ScreenLock Remove Without Data Lost

IRIS NEXT P+ ScreenLock Remove Without Data Lost

كود:

[B][FONT=Arial Black]Setting up.....OK

Loading files.....OK

Waiting for MTK port.....Detected {COM32}

Connecting to Brom.....OK

Sending DA.....OK

Chip name: MT6753

Reading prop info.....OK

Device Firmware: KAAE3_DZE_FR_0.09.0126

Device SDK: 24

Android version: 7.0

Device Model: NEXT P+

Device Factory: IRIS

Device CPU: arm64-v8a

Device Factory: KONKA

Reading data.....OK

Patching data.....OK

Operation {ScreenLock} ID: B129068AF31D4606

Elapsed time 03:07 -- Version 4.3.9

[/FONT][/B]رد: تجارب الاعضاء الناجحة فى تصليح و تفليش و فك شفرات الاجهزة على EFT Dongle

Samsung Galaxy J7 Pro (SM-J730F) Reset FRP

Samsung Galaxy J7 Pro (SM-J730F) Reset FRP

كود:

[B][FONT=Arial Black]Connecting to device.....OK

Reading device info.....OK

Baseband Version: J730FXXU8CUE1,J730FXXU8CUE1

Serial Number: R28XXXXEZL

Device Arch: exynos7870

Device bootloader: J730FXWU8CUF1

Device selinux: enforcing

Device warranty bit: 0

Device Firmware: J730FXWU8CUF1

Android version: 9

Device SDK: 28

Device data encryption: encrypted

Firmware Country: Algeria

Device Hardware: samsungexynos7870

Device CPU: armeabi-v7a

Device Factory: samsung

Device Model: SM-J730F

Device IMEI: 352XXXXXXXXX63

Root status.....Not Rooted

Resetting FRP.....OK

Operation {Enable Adb} ID: 0170B7555F23AAF8

Elapsed time 00:27 -- Version 4.3.9

[/FONT][/B]رد: تجارب الاعضاء الناجحة فى تصليح و تفليش و فك شفرات الاجهزة على EFT Dongle

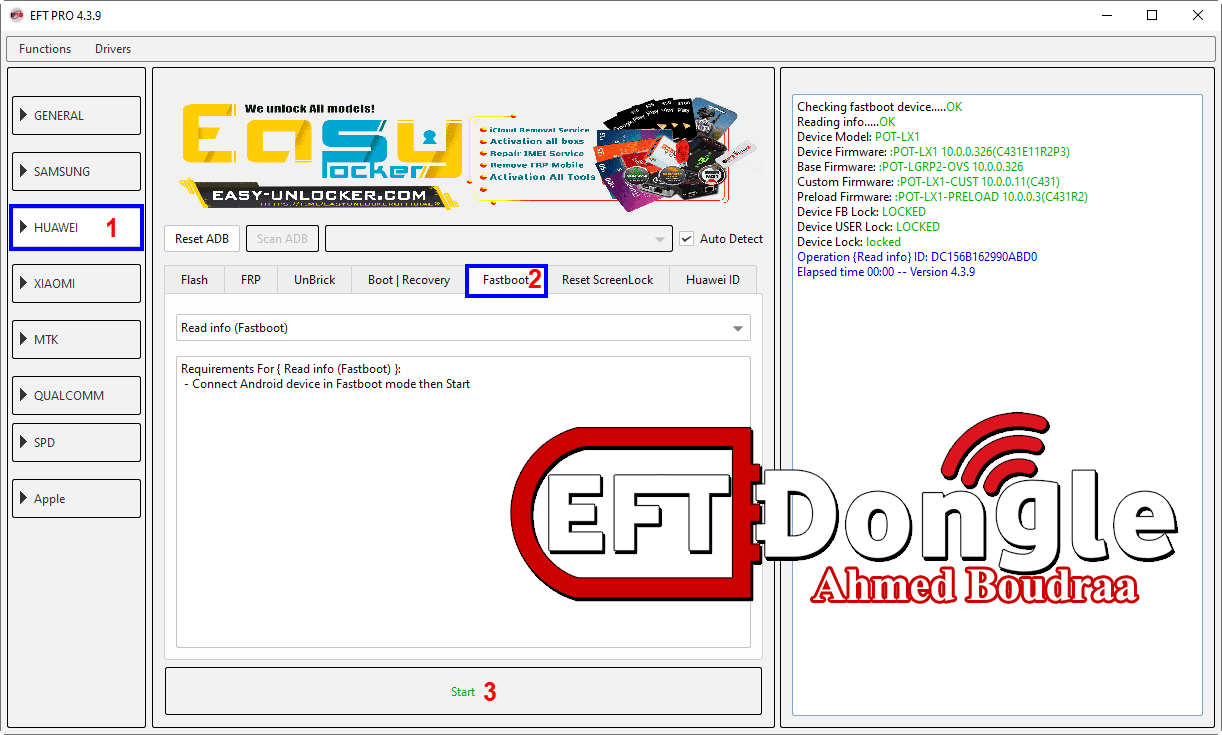

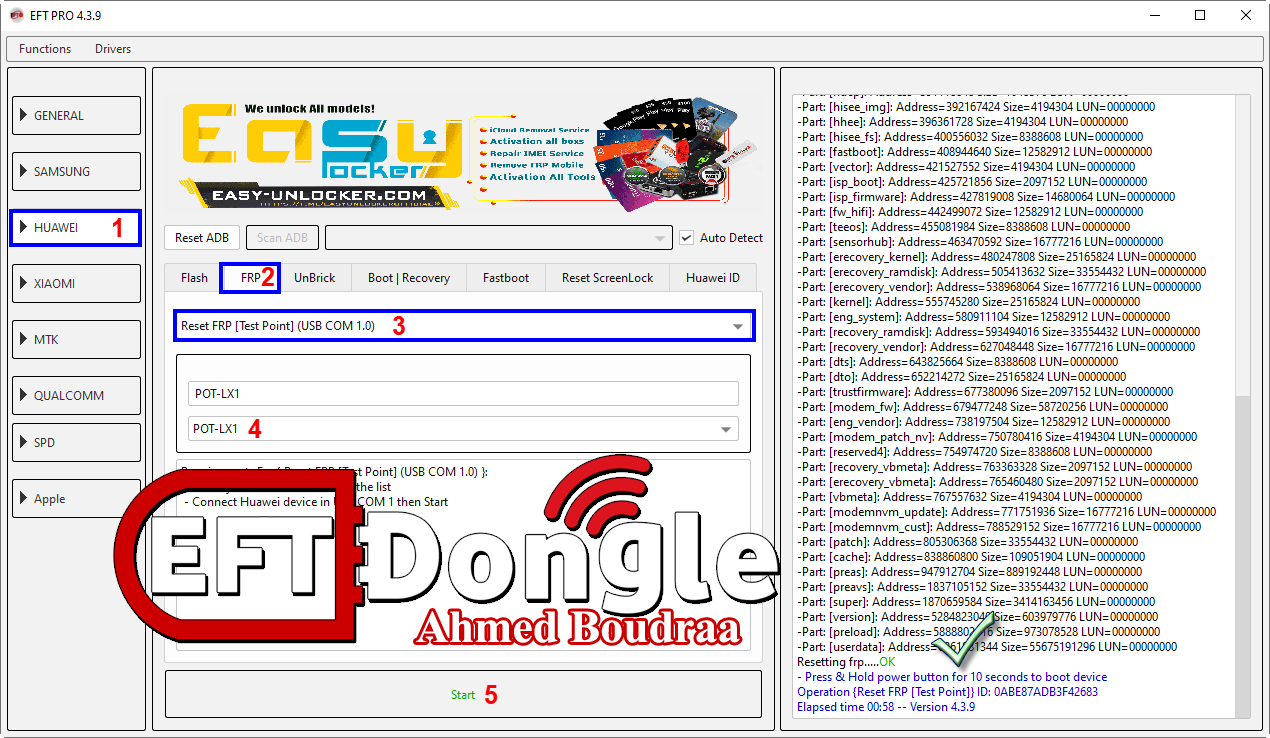

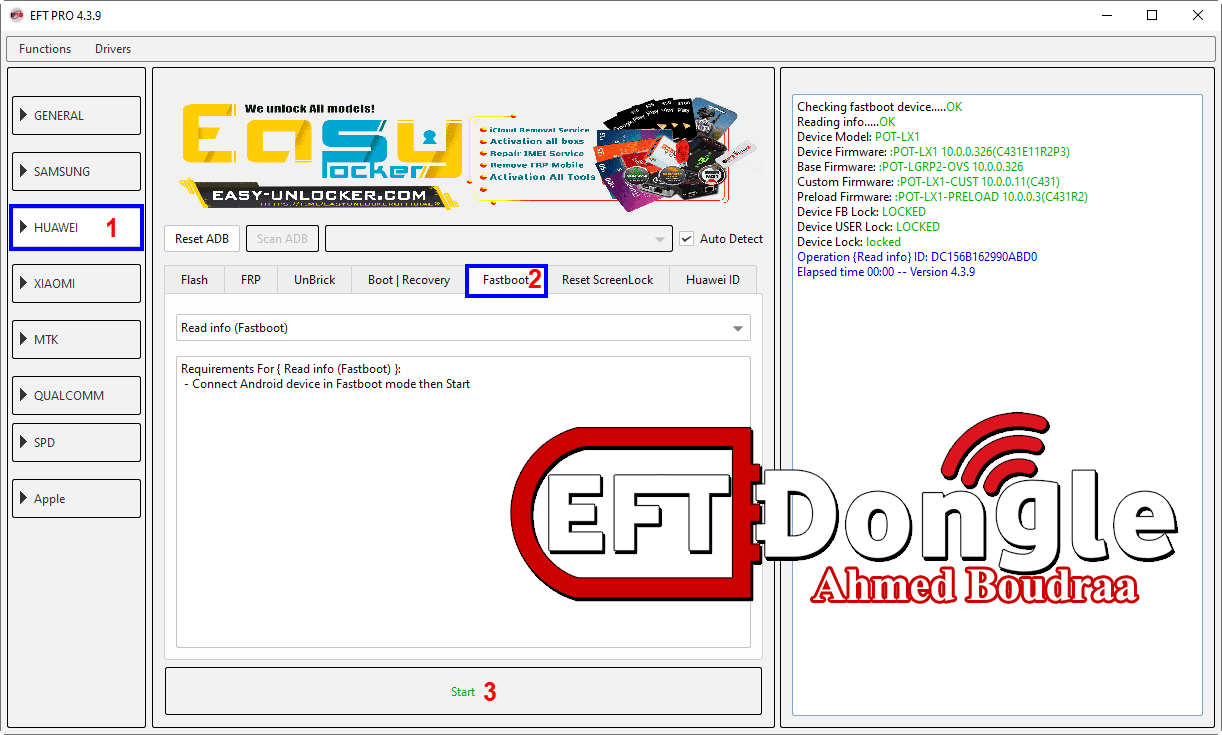

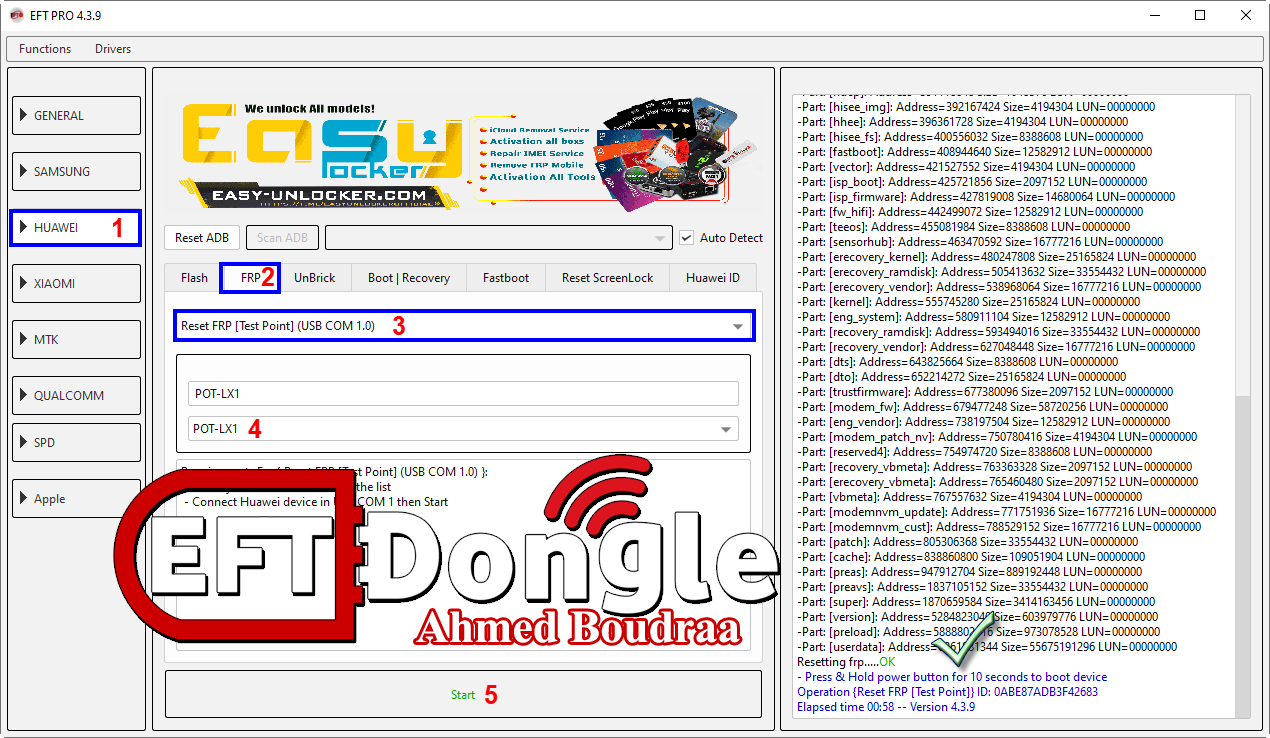

Huawei P Smart 2019 (POT-LX1) Reset FRP [Test Point]

Huawei P Smart 2019 (POT-LX1) Reset FRP [Test Point]

كود:

[B][FONT=Arial Black]Waiting for USB COM 1 port.....Detected {COM37}

Reading data from server.....OK

Opening Port.....OK

Writing loaders.....OK

Reading GPT.....OK

-Part: [frp]: Address=524288 Size=524288 LUN=00000000

-Part: [persist]: Address=1048576 Size=2097152 LUN=00000000

-Part: [reserved1]: Address=3145728 Size=5242880 LUN=00000000

-Part: [reserved6]: Address=8388608 Size=524288 LUN=00000000

-Part: [vrl]: Address=8912896 Size=524288 LUN=00000000

-Part: [vrl_backup]: Address=9437184 Size=524288 LUN=00000000

-Part: [modem_secure]: Address=9961472 Size=8912896 LUN=00000000

-Part: [nvme]: Address=18874368 Size=5242880 LUN=00000000

-Part: [certification]: Address=24117248 Size=1048576 LUN=00000000

-Part: [oeminfo]: Address=25165824 Size=67108864 LUN=00000000

-Part: [secure_storage]: Address=92274688 Size=33554432 LUN=00000000

-Part: [modem_om]: Address=125829120 Size=33554432 LUN=00000000

-Part: [modemnvm_factory]: Address=159383552 Size=16777216 LUN=00000000

-Part: [modemnvm_backup]: Address=176160768 Size=16777216 LUN=00000000

-Part: [modemnvm_img]: Address=192937984 Size=35651584 LUN=00000000

-Part: [reserved7]: Address=228589568 Size=2097152 LUN=00000000

-Part: [hisee_encos]: Address=230686720 Size=4194304 LUN=00000000

-Part: [veritykey]: Address=234881024 Size=1048576 LUN=00000000

-Part: [ddr_para]: Address=235929600 Size=1048576 LUN=00000000

-Part: [modem_driver]: Address=236978176 Size=20971520 LUN=00000000

-Part: [ramdisk]: Address=257949696 Size=2097152 LUN=00000000

-Part: [vbmeta_system]: Address=260046848 Size=1048576 LUN=00000000

-Part: [vbmeta_vendor]: Address=261095424 Size=1048576 LUN=00000000

-Part: [vbmeta_odm]: Address=262144000 Size=1048576 LUN=00000000

-Part: [vbmeta_cust]: Address=263192576 Size=1048576 LUN=00000000

-Part: [vbmeta_hw_product]: Address=264241152 Size=1048576 LUN=00000000

-Part: [splash2]: Address=265289728 Size=83886080 LUN=00000000

-Part: [bootfail_info]: Address=349175808 Size=2097152 LUN=00000000

-Part: [misc]: Address=351272960 Size=2097152 LUN=00000000

-Part: [dfx]: Address=353370112 Size=16777216 LUN=00000000

-Part: [rrecord]: Address=370147328 Size=16777216 LUN=00000000

-Part: [fw_lpm3]: Address=386924544 Size=262144 LUN=00000000

-Part: [kpatch]: Address=387186688 Size=3932160 LUN=00000000

-Part: [hdcp]: Address=391118848 Size=1048576 LUN=00000000

-Part: [hisee_img]: Address=392167424 Size=4194304 LUN=00000000

-Part: [hhee]: Address=396361728 Size=4194304 LUN=00000000

-Part: [hisee_fs]: Address=400556032 Size=8388608 LUN=00000000

-Part: [fastboot]: Address=408944640 Size=12582912 LUN=00000000

-Part: [vector]: Address=421527552 Size=4194304 LUN=00000000

-Part: [isp_boot]: Address=425721856 Size=2097152 LUN=00000000

-Part: [isp_firmware]: Address=427819008 Size=14680064 LUN=00000000

-Part: [fw_hifi]: Address=442499072 Size=12582912 LUN=00000000

-Part: [teeos]: Address=455081984 Size=8388608 LUN=00000000

-Part: [sensorhub]: Address=463470592 Size=16777216 LUN=00000000

-Part: [erecovery_kernel]: Address=480247808 Size=25165824 LUN=00000000

-Part: [erecovery_ramdisk]: Address=505413632 Size=33554432 LUN=00000000

-Part: [erecovery_vendor]: Address=538968064 Size=16777216 LUN=00000000

-Part: [kernel]: Address=555745280 Size=25165824 LUN=00000000

-Part: [eng_system]: Address=580911104 Size=12582912 LUN=00000000

-Part: [recovery_ramdisk]: Address=593494016 Size=33554432 LUN=00000000

-Part: [recovery_vendor]: Address=627048448 Size=16777216 LUN=00000000

-Part: [dts]: Address=643825664 Size=8388608 LUN=00000000

-Part: [dto]: Address=652214272 Size=25165824 LUN=00000000

-Part: [trustfirmware]: Address=677380096 Size=2097152 LUN=00000000

-Part: [modem_fw]: Address=679477248 Size=58720256 LUN=00000000

-Part: [eng_vendor]: Address=738197504 Size=12582912 LUN=00000000

-Part: [modem_patch_nv]: Address=750780416 Size=4194304 LUN=00000000

-Part: [reserved4]: Address=754974720 Size=8388608 LUN=00000000

-Part: [recovery_vbmeta]: Address=763363328 Size=2097152 LUN=00000000

-Part: [erecovery_vbmeta]: Address=765460480 Size=2097152 LUN=00000000

-Part: [vbmeta]: Address=767557632 Size=4194304 LUN=00000000

-Part: [modemnvm_update]: Address=771751936 Size=16777216 LUN=00000000

-Part: [modemnvm_cust]: Address=788529152 Size=16777216 LUN=00000000

-Part: [patch]: Address=805306368 Size=33554432 LUN=00000000

-Part: [cache]: Address=838860800 Size=109051904 LUN=00000000

-Part: [preas]: Address=947912704 Size=889192448 LUN=00000000

-Part: [preavs]: Address=1837105152 Size=33554432 LUN=00000000

-Part: [super]: Address=1870659584 Size=3414163456 LUN=00000000

-Part: [version]: Address=5284823040 Size=603979776 LUN=00000000

-Part: [preload]: Address=5888802816 Size=973078528 LUN=00000000

-Part: [userdata]: Address=6861881344 Size=55675191296 LUN=00000000

Resetting frp.....OK

- Press & Hold power button for 10 seconds to boot device

Operation {Reset FRP [Test Point]} ID: 0ABE87ADB3F42683

Elapsed time 00:58 -- Version 4.3.9

[/FONT][/B]